-

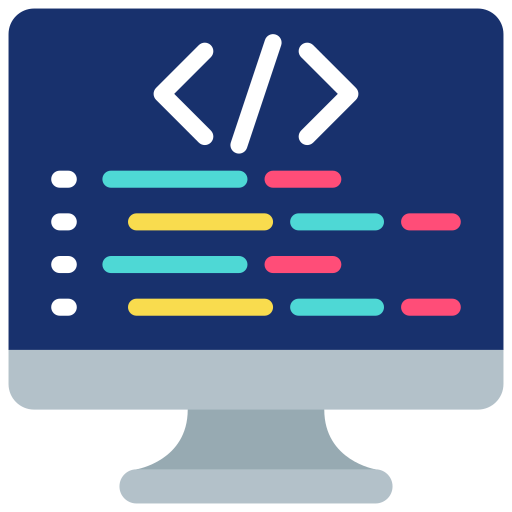

BugKu-WEB-头等舱

BugKu-WEB-头等舱题目 思路先看前端,啥都没有 再查看*NetWork,刷新一下,在请求头里面发现flag Flag1flag{99a723dabcc5df8b1edf880613eb5a51} -

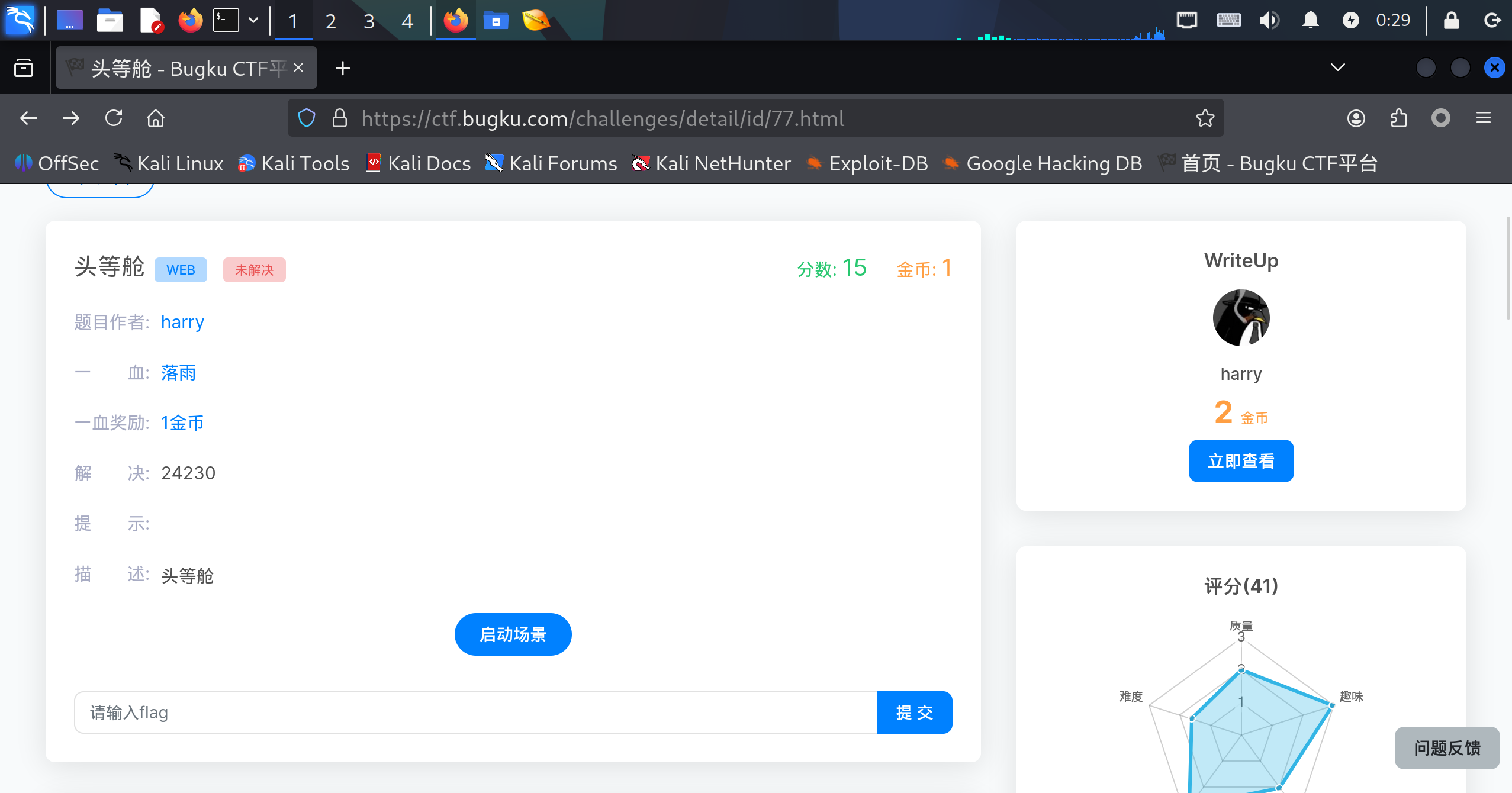

BugKu-WEB-你必须让他停下

BugKu-WEB-你必须让他停下题目 思路网页一直在闪,还时不时弹出CTF Harry的图标,打开f12也一直在闪 此时我们使用代理工具,把抓到的包丢给127.0.0.1:8080,也就是burpsuite 打开burpsuite,打开监听器,再打开Repeater逐个逐个请求发送,发现回传的内容有些相同有些不同,而且下面还有提示flag is here~,多发几次,再打开Logger... -

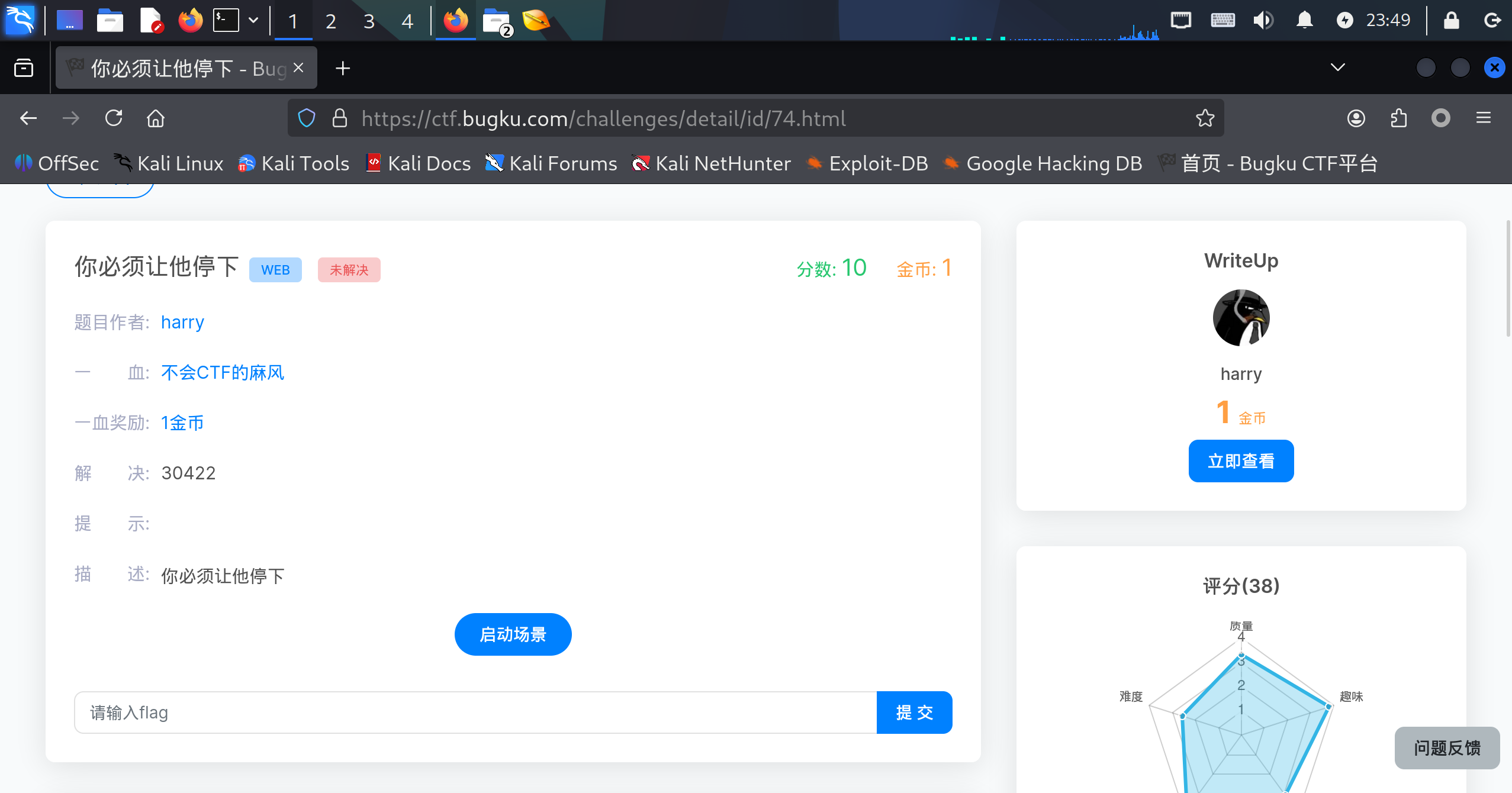

BugKu-WEB-alert

BugKu-WEB-alert题目 思路通过打开f12查看,发现在alert()下面有一段很有规律的编码,一眼丁真是html实体编码 直接打开赛博大厨,得到flag Flag1flag{20c95b3f8518df707b54fc11747d8685} -

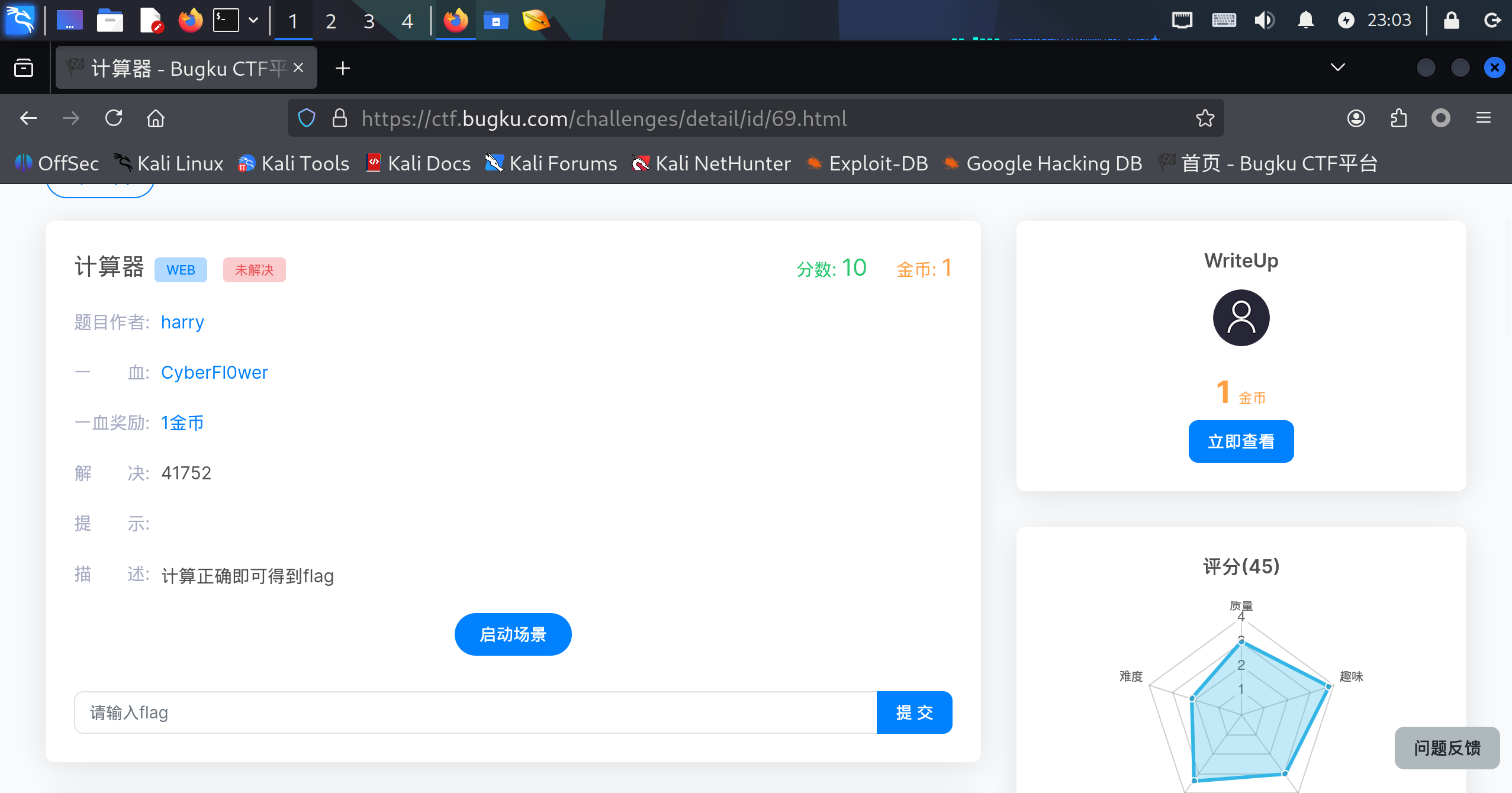

BugKu-WEB-计算器

BugKu-WEB-计算器题目 思路方法一题目名字叫做计算器,说计算正确就可以拿到flag,但是输入框只能输入一位数字,此时可以想到是前端代码中规定了这个框最大是一位数字,只需要修改最大位数然后输入正确答案就可以获得flag了 方法二直接不管这玩意,去后台翻文件,看看是怎么处理输入的数字的,在Network中刷新网页发现了用来处理数字的code.js文件 在后台发现原文件,很幸运地发现c... -

BugKu-WEB-滑稽

BugKu-WEB-滑稽题目 思路直接f12找到处在前端的flag Flag1flag{fd3bb83702ccd6b735a00b6312e5d8d0} -

BugKu-MISC-图穷匕见

BugKu-MISC-图穷匕见题目 思路先丢到010editor看看先,满足jpg的文件头和文件尾,但是文件尾后面有一段看起来很像编码的数据 010Editor 一眼丁真觉得这就是16进制,新建一个hex文件,发现了一大串坐标 010Editor ... -

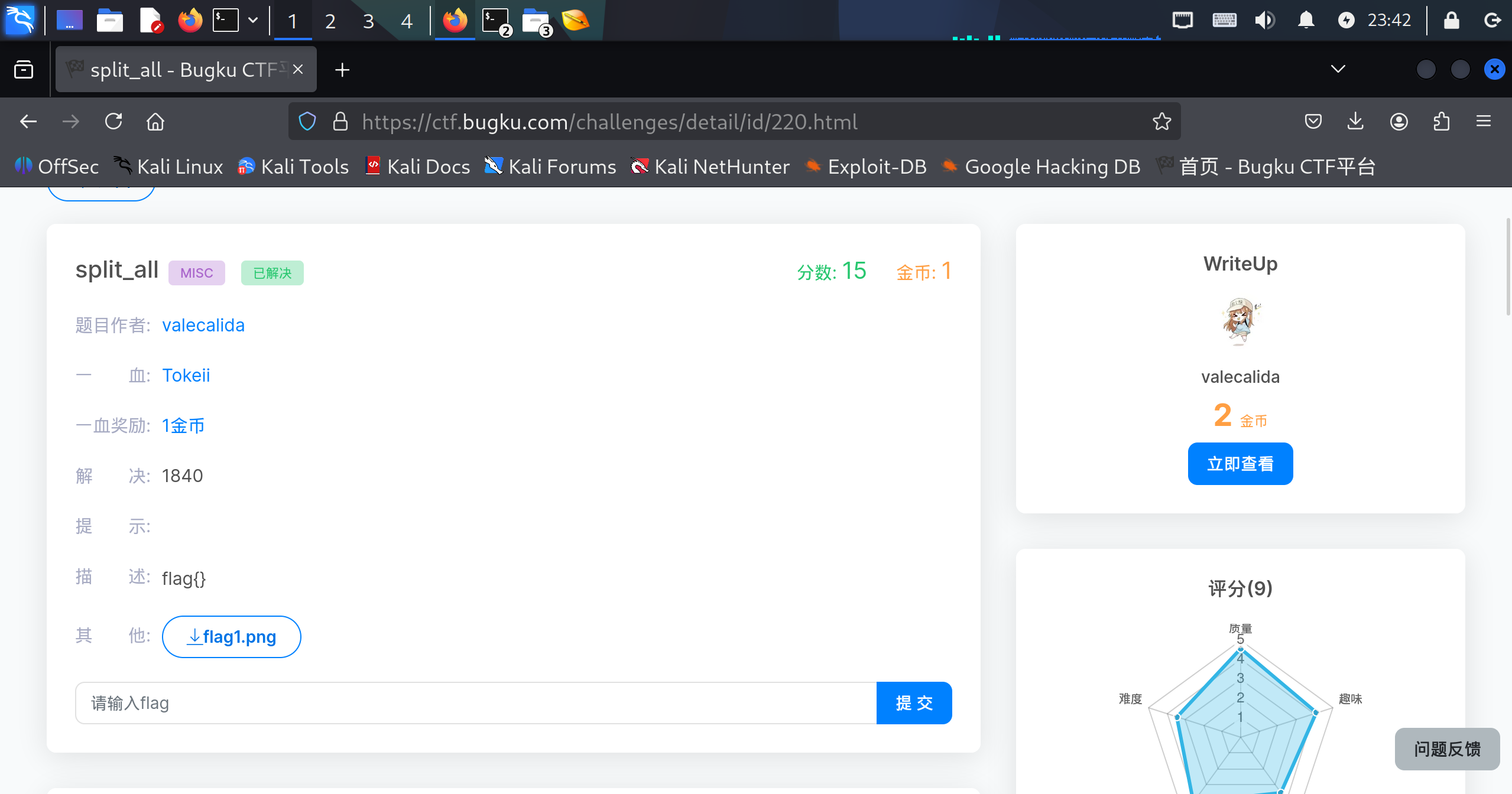

BugKu-MISC-split_all

BugKu-MISC-split_all题目 思路一张打不开的png文件,丢到010editor看看,发现这个文件很奇怪,png的data很少,看看文件尾,发现是00 3B,为gif文件 010Editor 这里本人有两种想法:1.直接修改png的文件头为gif,但是有可能会破坏文件2.在原文件的基础上添加... -

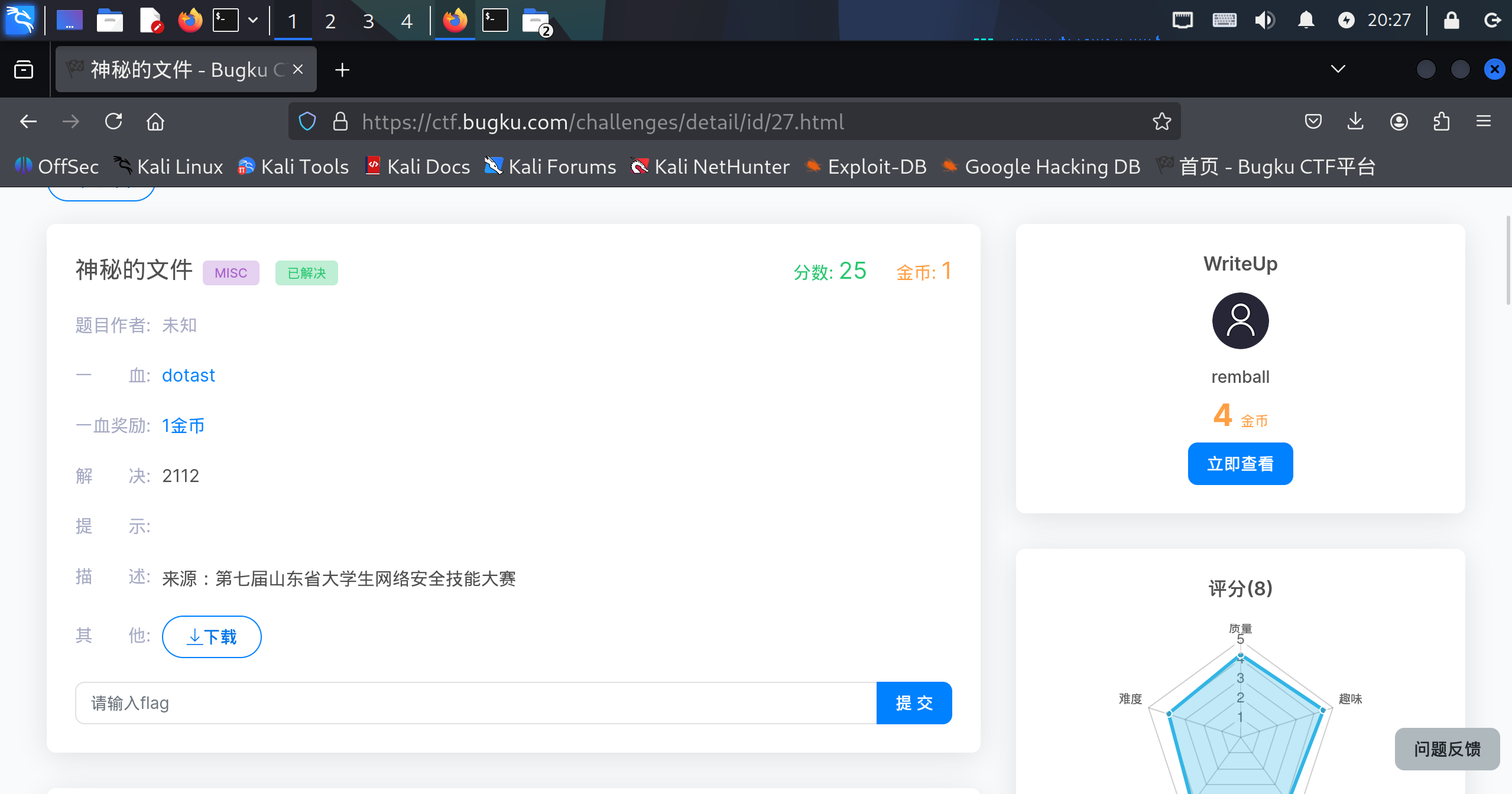

BugKu-MISC-神秘的文件

BugKu-MISC-神秘的文件题目 思路方法一从压缩包中解压出来了logo.png和另外一个加密的压缩包,而且加密的压缩包里面也有一个logo.png,可以猜想一下,是不是通过已知的logo.png提取明文来攻击压缩包。在此之前先试试zip2john+john能不能弱密码攻击 可以看到压缩包密码是个弱密码:q1w2e3r4,此时便可以直接打开压缩包解压出2018山东省大学生网络安全技能大... -

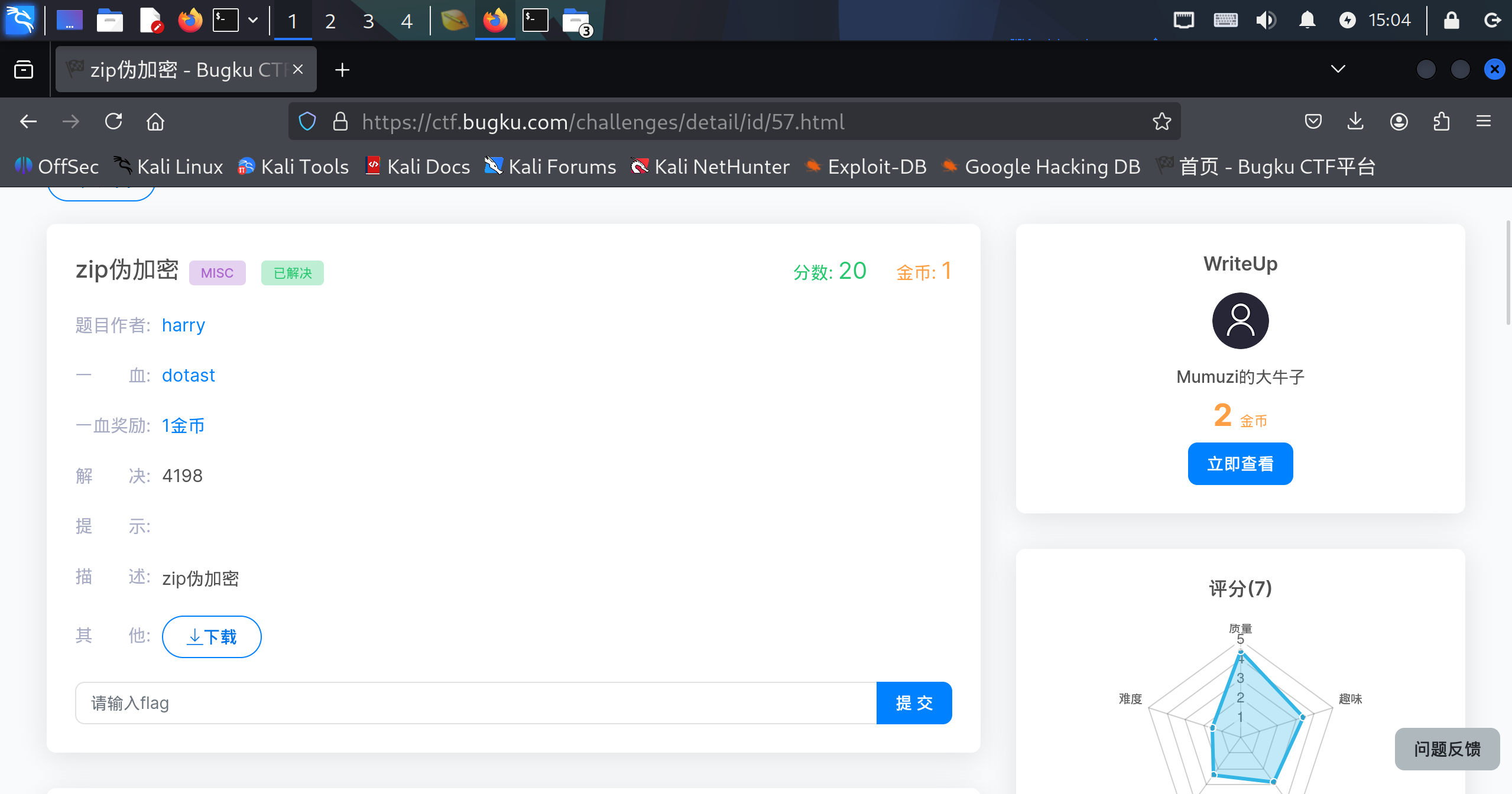

BugKu-MISC-zip伪加密

BugKu-MISC-zip伪加密题目 思路题目既然说是伪加密,那么直接丢进010editor,在Template Result中找到frFlags,将他们全部改成00 00(前面一位改成偶数就行,比如说00,02,04),打开压缩包,得到flag 010Editor 相关的文章 Flag1flag&#... -

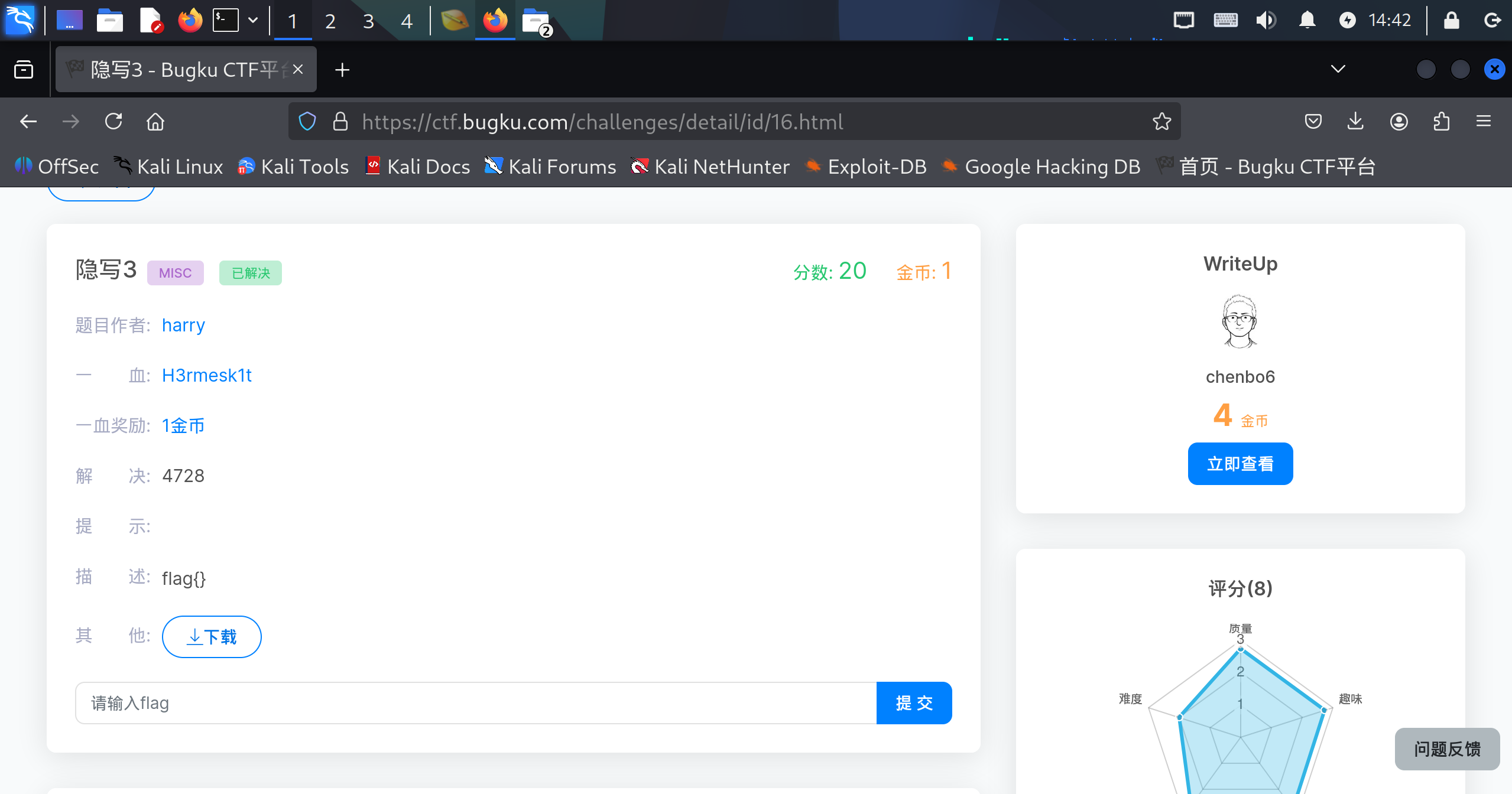

BugKu-MISC-隐写3

BugKu-MISC-隐写3题目 思路老样子,丢进010editor看看先 010Editor 文件头和文件尾都没问题,用stegsolve看看,发现CRC效验错误,看来又是改了IHDR StegSolve 修改高便可在原...