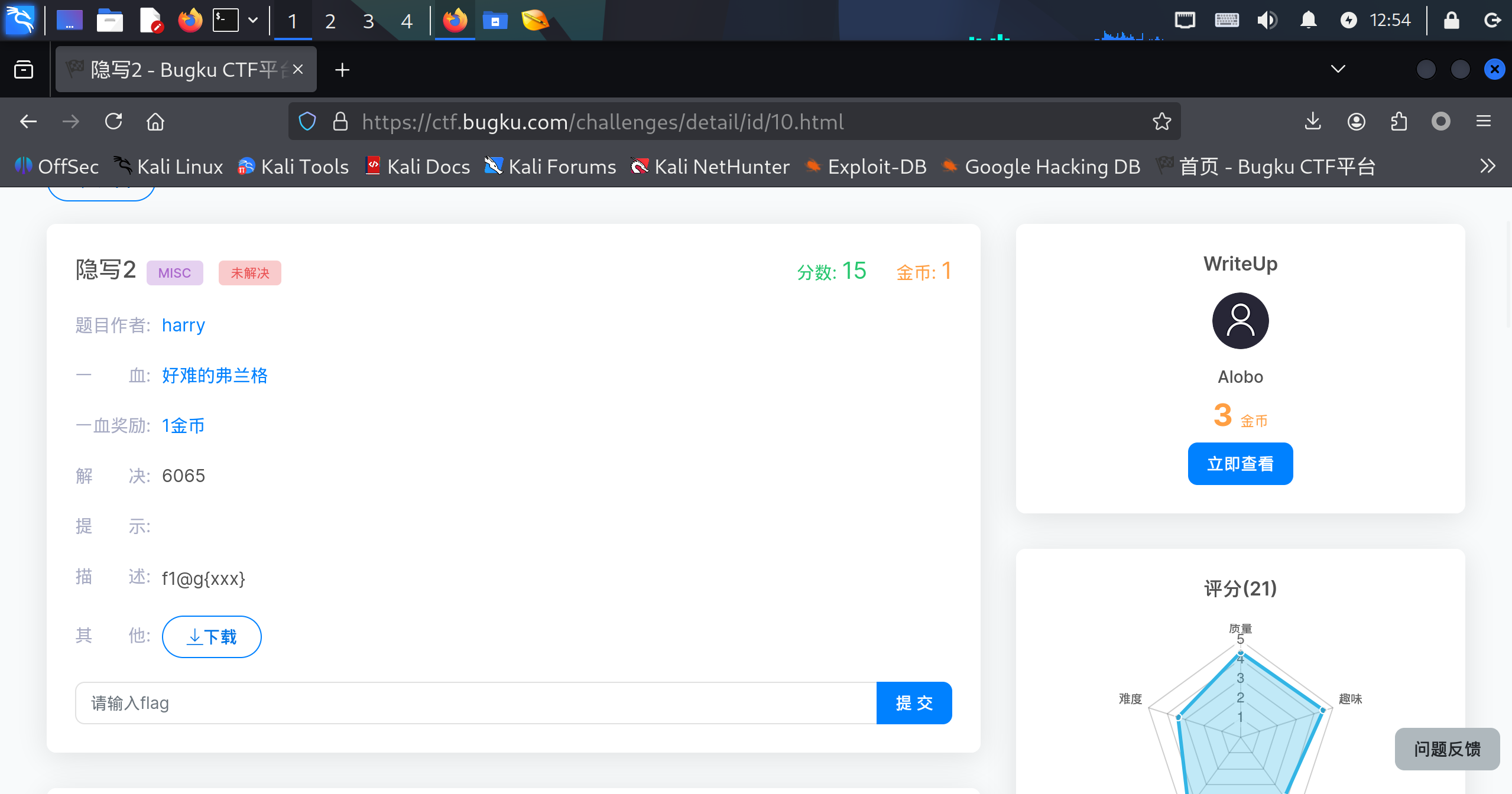

BugKu-MISC-隐写2题目

思路老样子看到这样子的先丢到010editor看看,发现中间有大段的空白,大概率藏有文件

010Editor

尝试用binwalk看看,果然发现藏了一堆文件,分离一看,有个hint和压缩包

压缩包在kali打不开(又是伪加密???),在windows下可以打开,发现是zip...

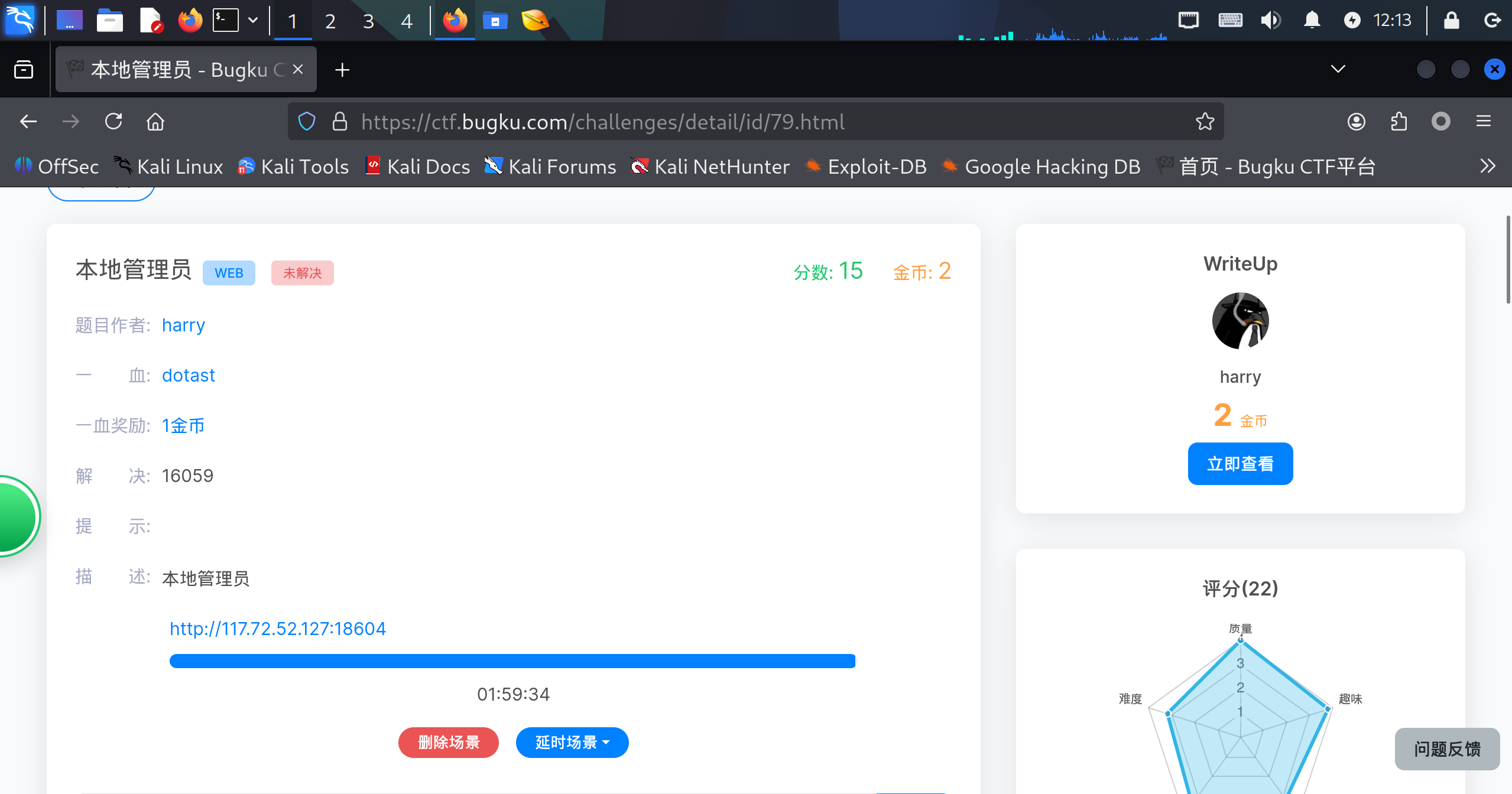

BugKu-WEB-本地管理员题目

思路一上来就看到下面有一长串n,打开f12发现果然有端倪

一眼丁真是base64,丢给赛博大厨看看,发现是一个普通的字符串test123,但是联想到这个和题目是不是有关系,比如说密码之类的,尝试使用username=admin,password=test123但是发现不行,但是题目名字有提示,说是本地管理员

既然说是本地管理员,那么可以...

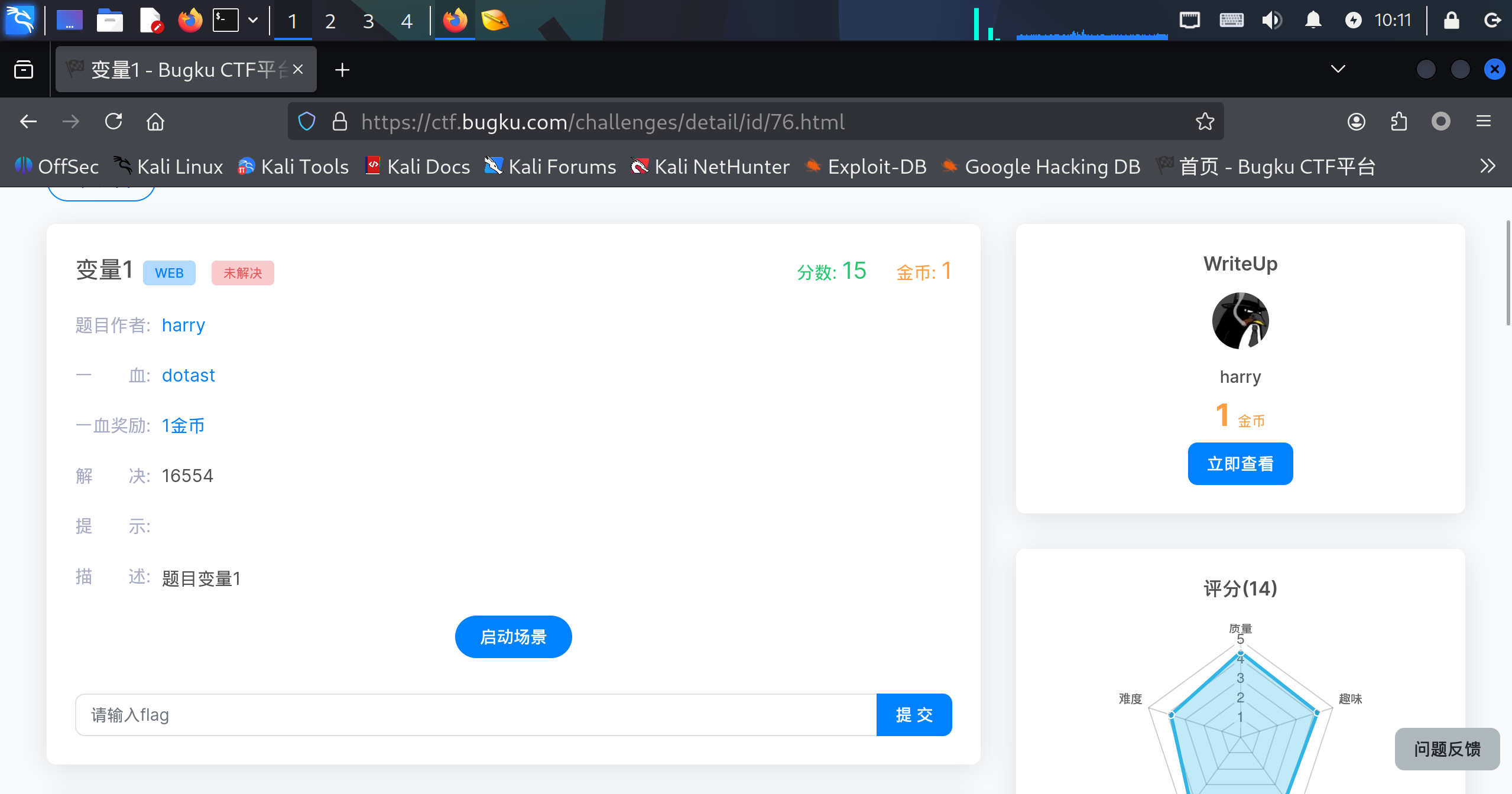

BugKu-WEB-变量1题目

思路打开可以看到是一份php代码,估计就是在考察代码审计

123456789101112<?php error_reporting(0);include "flag1.php";highlight_file(__file__);if(isset($_GET['args'])){ $args = $...

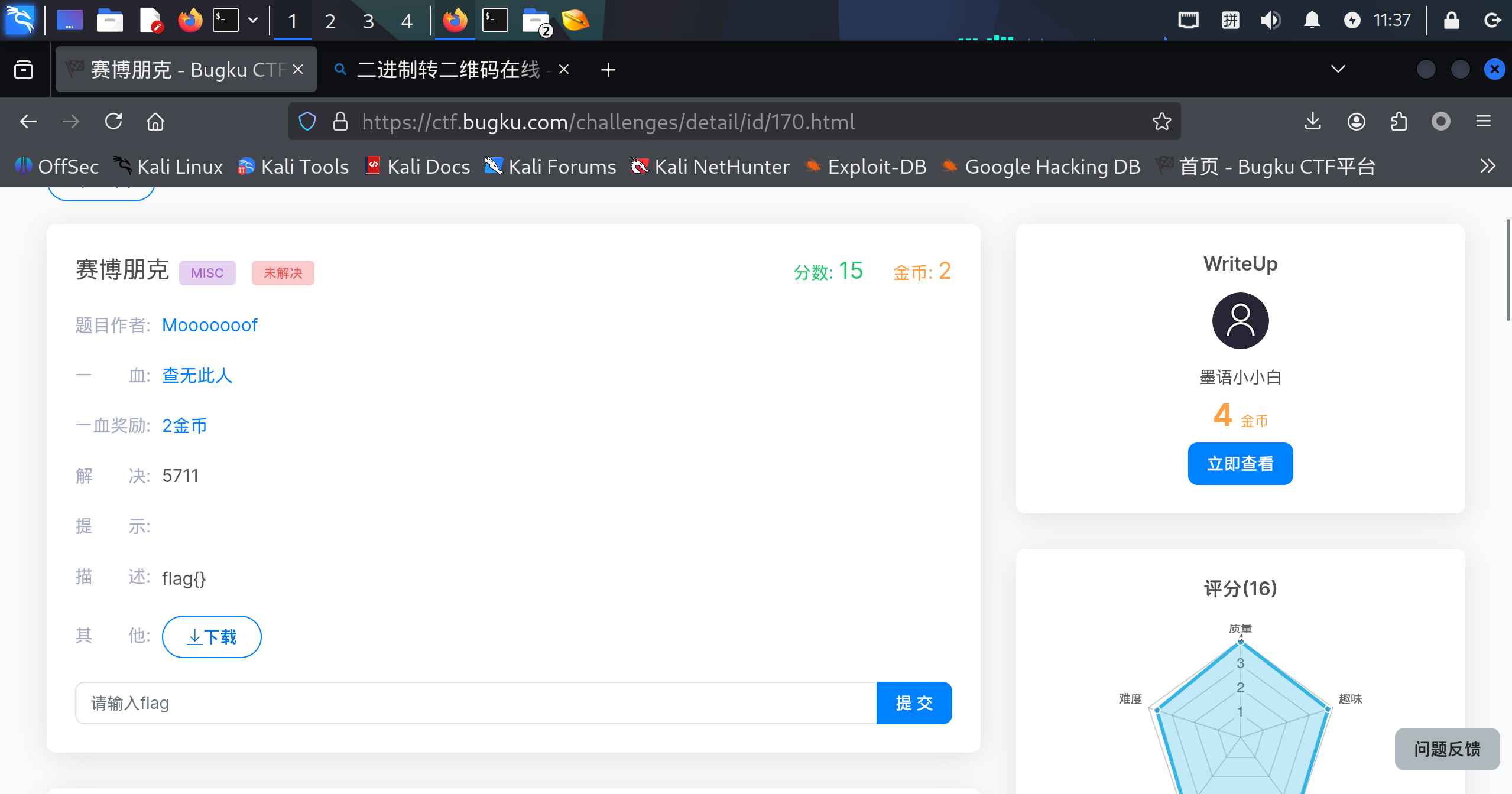

BugKu-MISC-赛博朋克题目

思路虽然在kali打不开,但是在windows下面可以打开,并且知道压缩包的压缩方式是zipcrypto,压缩方式是deflate

可以考虑一下明文攻击,但是在此之前先试一试hash值破解,但是使用zip2john的时候发现cyberpunk.txt未加密的提示,先猜想是不是伪加密

先丢到010editor看看,发现的确是伪加密,修改之后便可在kali...

BugKu-MISC-1和0的故事题目

思路这一眼就知道是二进制转二维码,把0转成白色,1转成黑色拿ai跑个脚本(注:这是不被允许的,但是这是做题)

12345678910111213141516171819202122232425262728293031323334353637383940414243444546474849505152535455565758596061626364656...

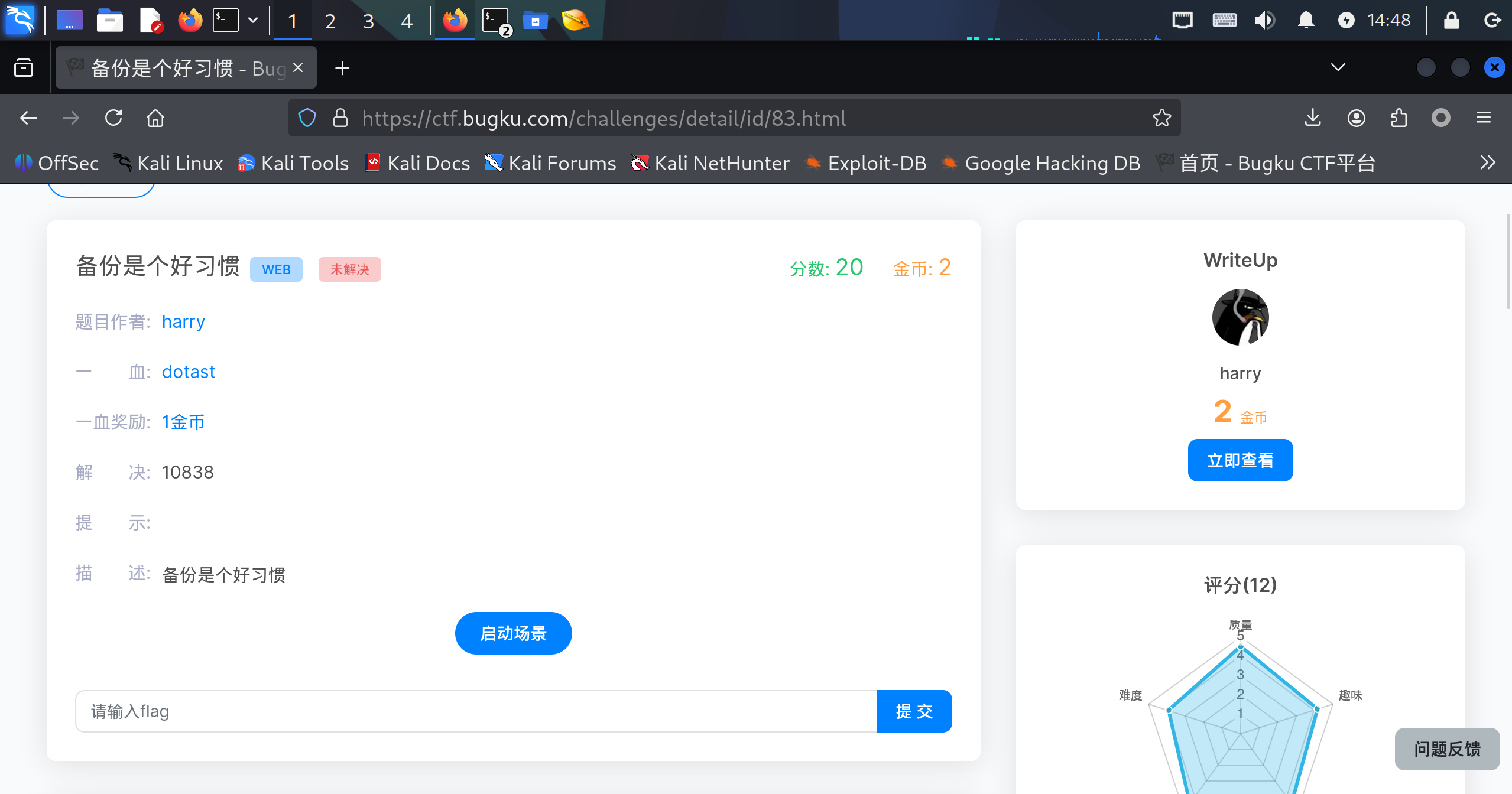

BugKu-WEB-备份是个好习惯题目

思路可以看到网页就只有一串编码,用ciphey和赛博大厨解码啥都没发现,f12看什么也没有,看到题目想到寻找备份文件,直接猜一波.bak后缀文件,使用dirsearch命令搜索服务器的文件

1dirsearch -u http://117.72.52.127:12255/

在等待的时候可以自己试试,比如说index.php.bak,flag.php...

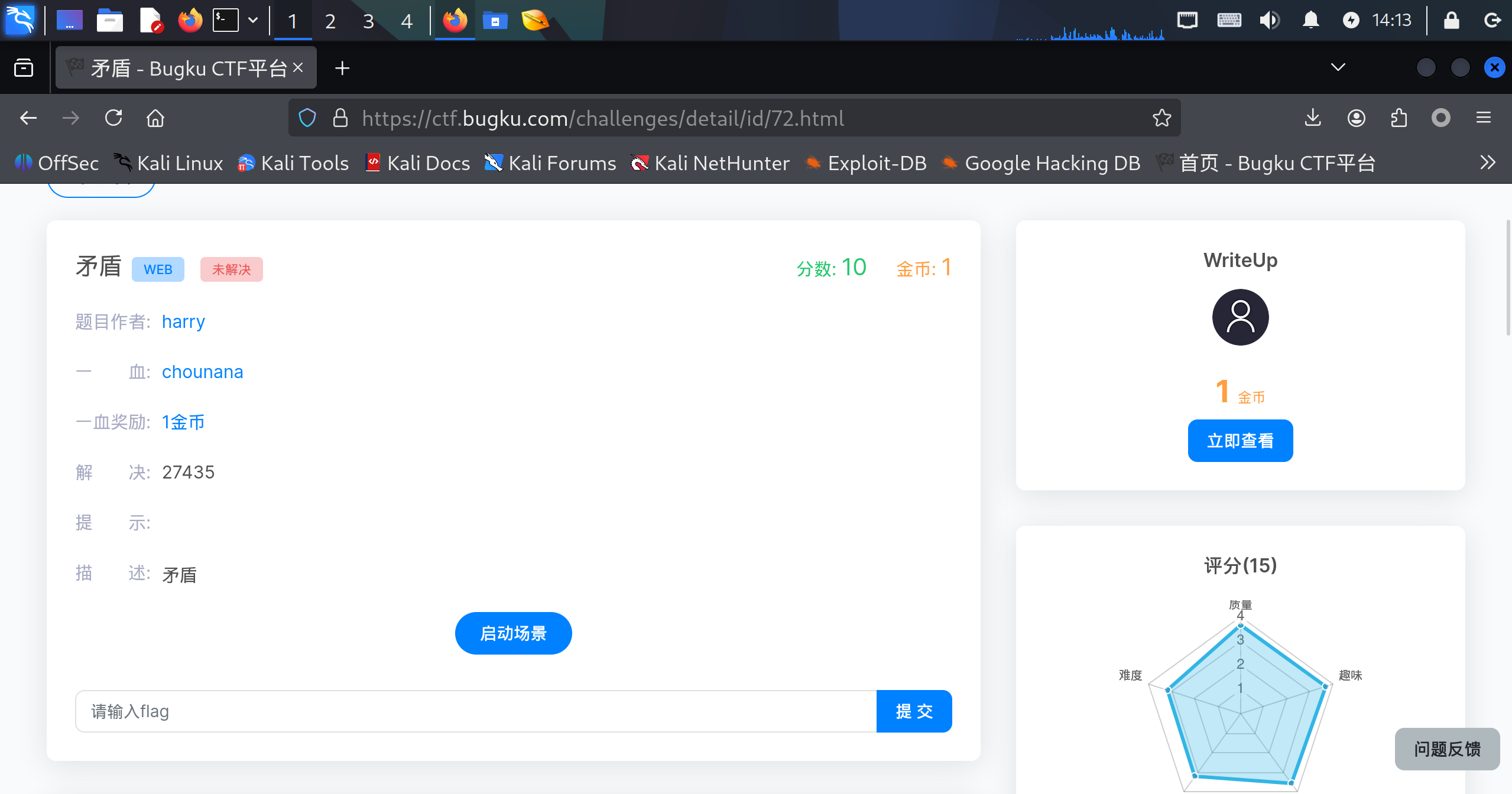

BugKu-WEB-矛盾题目

思路很明显这是一个代码审计的题目

1234567$num=$_GET['num'];if(!is_numeric($num)){echo $num;if($num==1)echo 'flag{**********}';}

通过题目可知这题应该考的是php弱判断的漏洞,不过要先知道服...

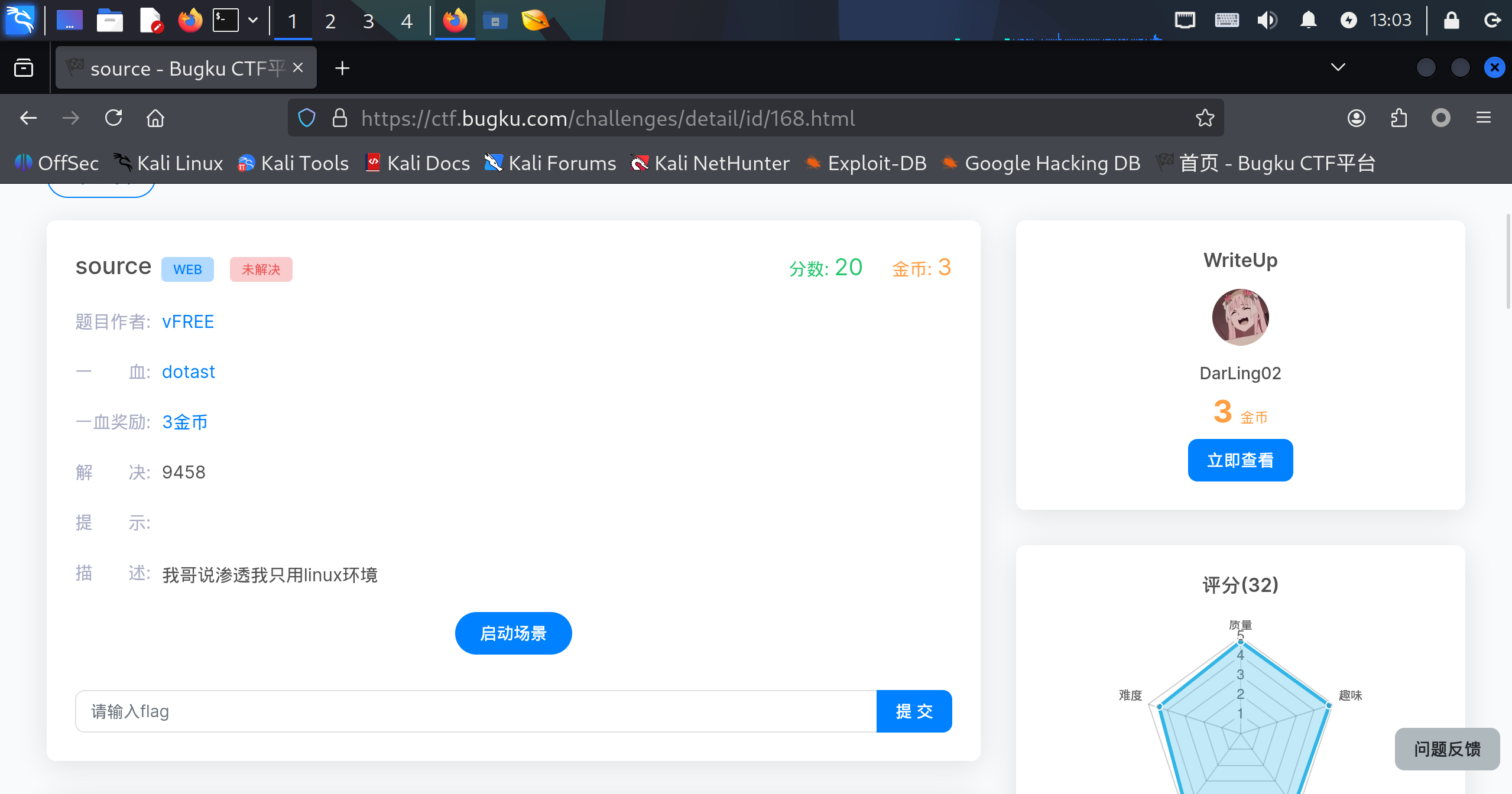

BugKu-WEB-source题目

思路打开f12,一眼就看得见flag,但是内容不像正常的flag,像是base64编码,打开赛博大厨,发现这是个假的flag

查看描述说是linux环境,估计flag就藏在后端文件当中使用dirsearch(第一次使用需要下载),输入指令(注:-u是输出需要查询的网址,-e是查询特定的格式,详细的输入dirsearch - h查看)

12sudo ap...

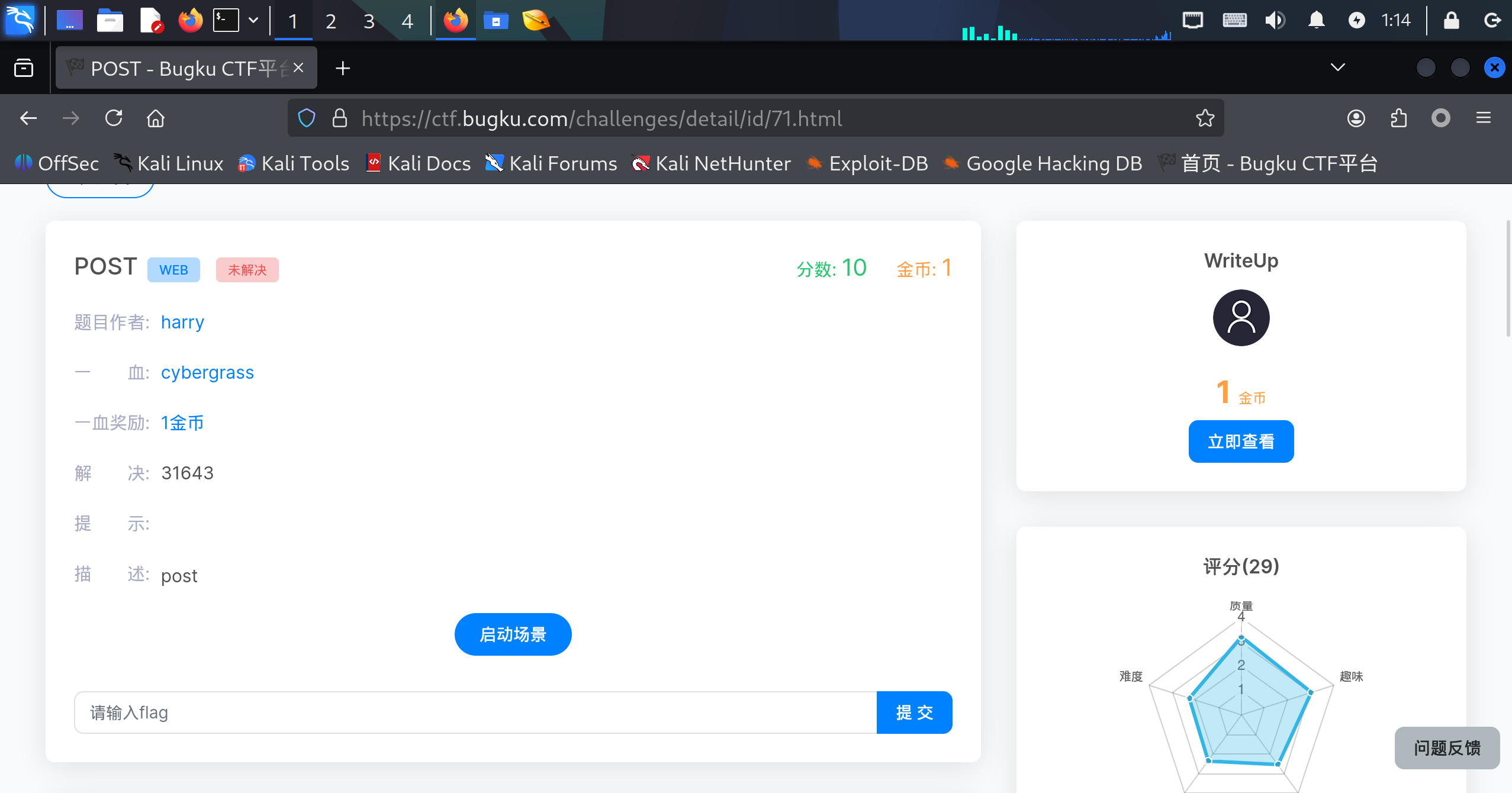

BugKu-WEB-POST题目

思路审计代码发现和上题逻辑一样,只不过需要传输的数据变成了POST,此时需要用到HackBar,把USE POST method打开,在body处输入”what=flag”,点击EXECUTE得到flag

Flag1flag{a1d64513bc7e3dd9f6ecd64cac02226e}

BugKu-WEB-GET题目

思路可以看到网页是php语言

1234$what=$_GET['what'];echo $what;if($what=='flag')echo 'flag{****}';

打开意思就是定义what为GET方法传参的内容,然后打印what,再然后是一个判断,如果what弱等于fla...