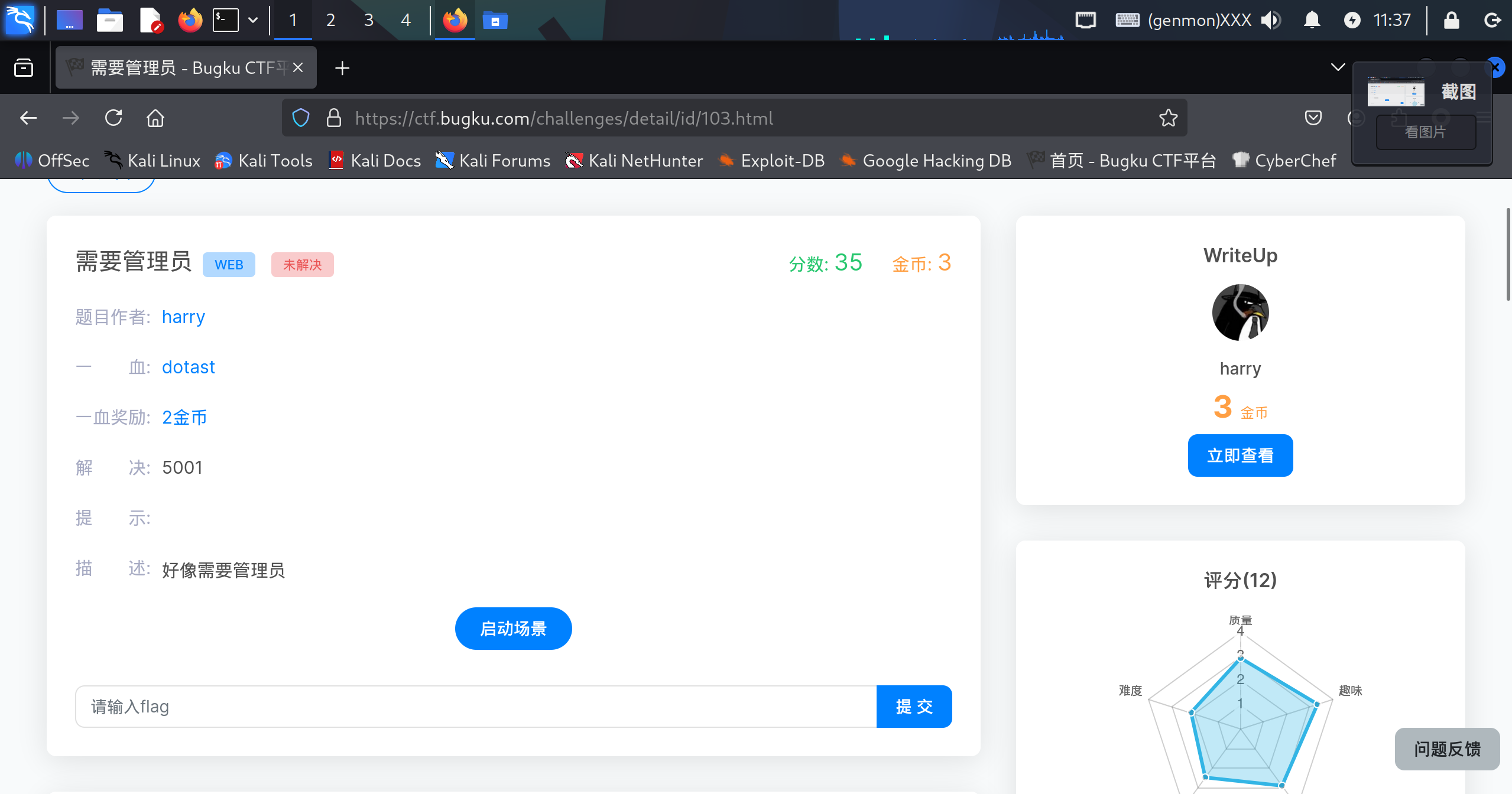

BugKu-WEB-需要管理员题目

打开f12查看,都没什么问题

可以先使用dirsearch扫一下目录,但是可以先看看*/robots.txt*文件,发现端倪

此时dirsearch也扫出来了,但是只有robots.txt是可以访问的,回头看下面的提示,是要我们爆破密码吗?但是题目又说是需要管理员,先试试burpsuite爆破吧最后爆破出来,x=admin

你妈早...

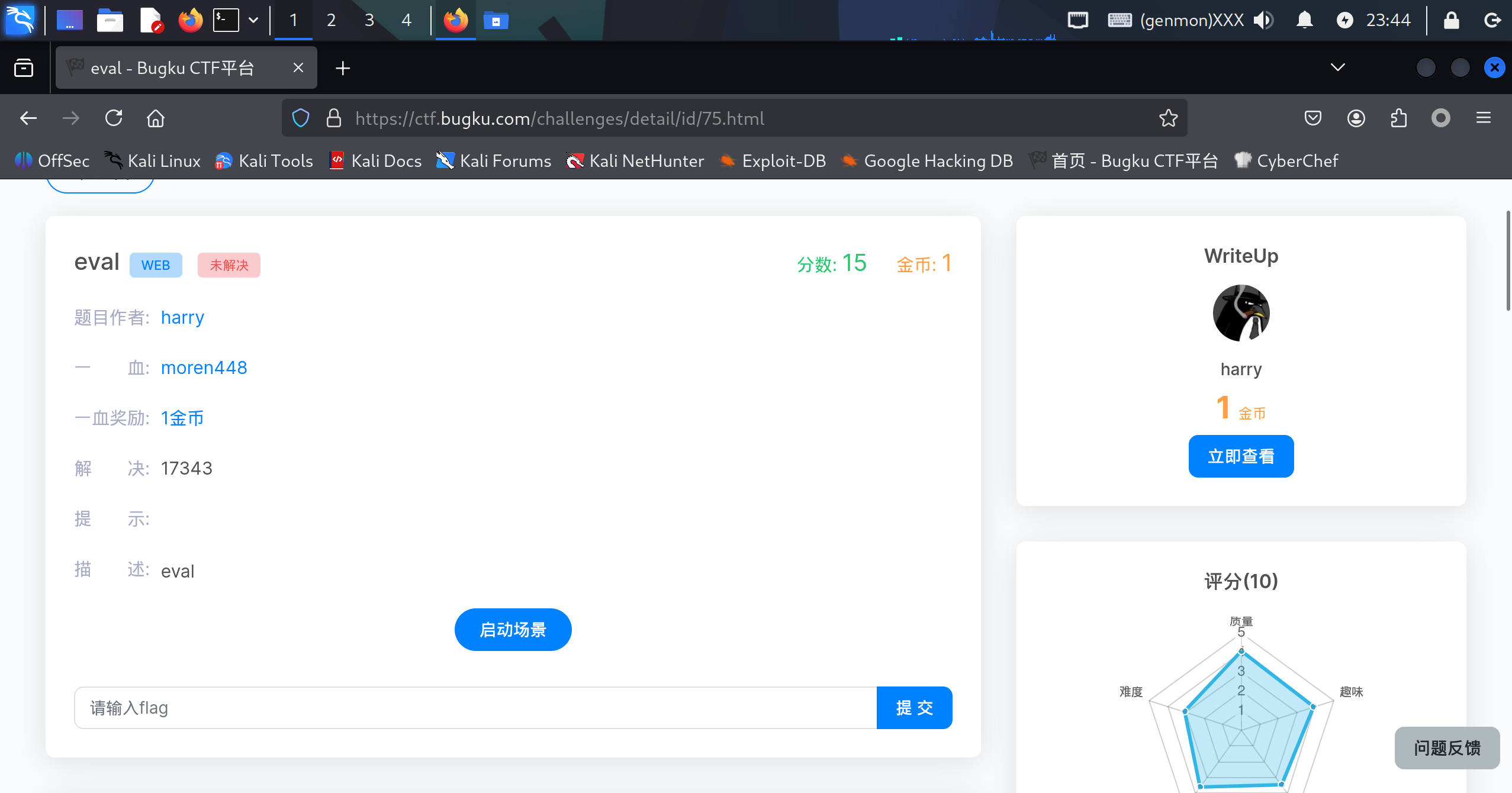

BugKu-WEB-eval题目

思路

注:看到一位评论区的大佬,讲得超级详细,也解决了我很多做题的时候的疑问:链接

打开靶机可以看到php代码

123456<?php include "flag.php"; $a = @$_REQUEST['hello']; eval( "var_dump($a);");...

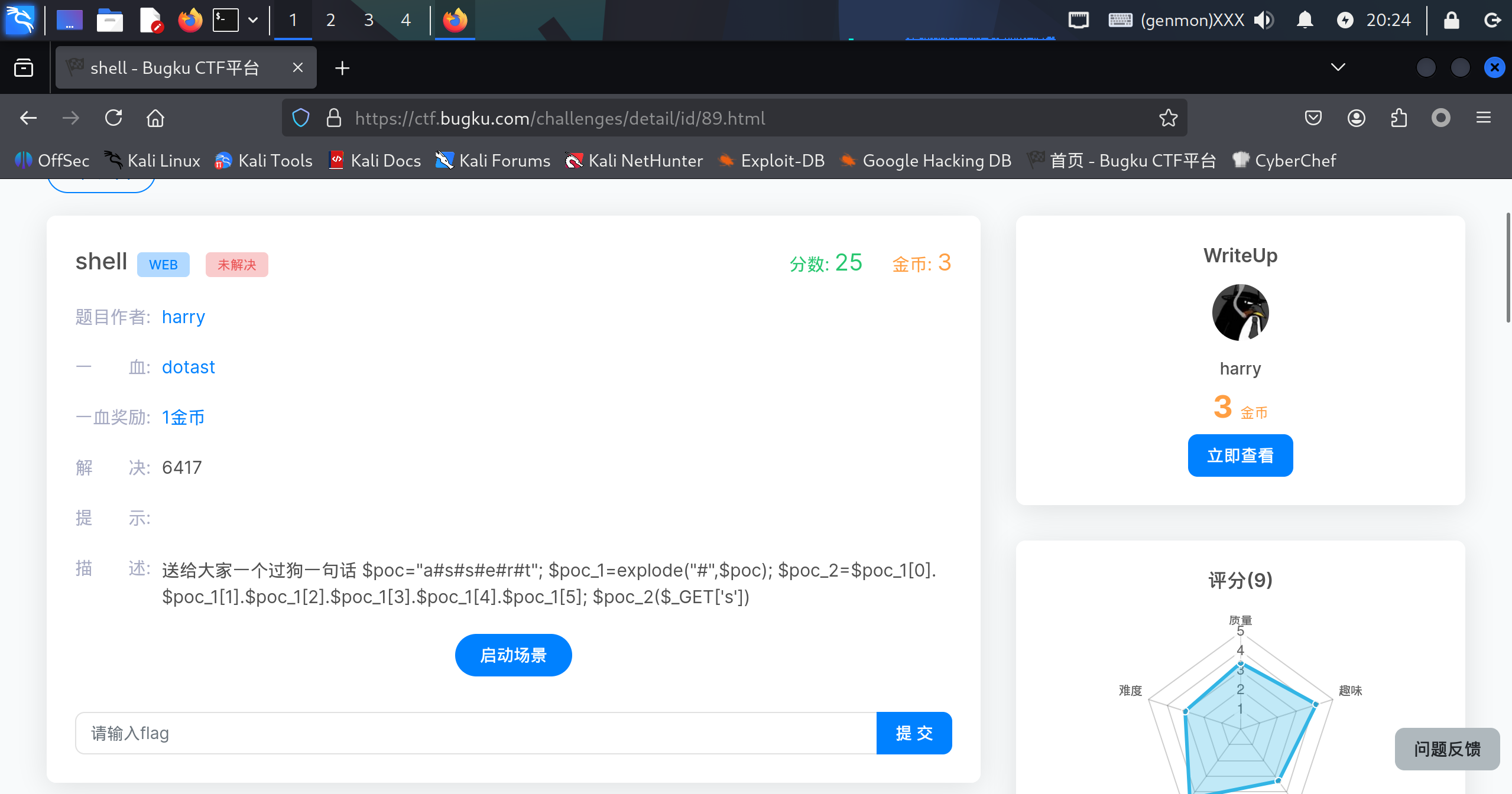

BugKu-WEB-shell题目

思路题目中给了思路

1$poc="a#s#s#e#r#t"; $poc_1=explode("#",$poc); $poc_2=$poc_1[0].$poc_1[1].$poc_1[2].$poc_1[3].$poc_1[4].$poc_1[5]; $poc_2($_GET['s'])

可以先...

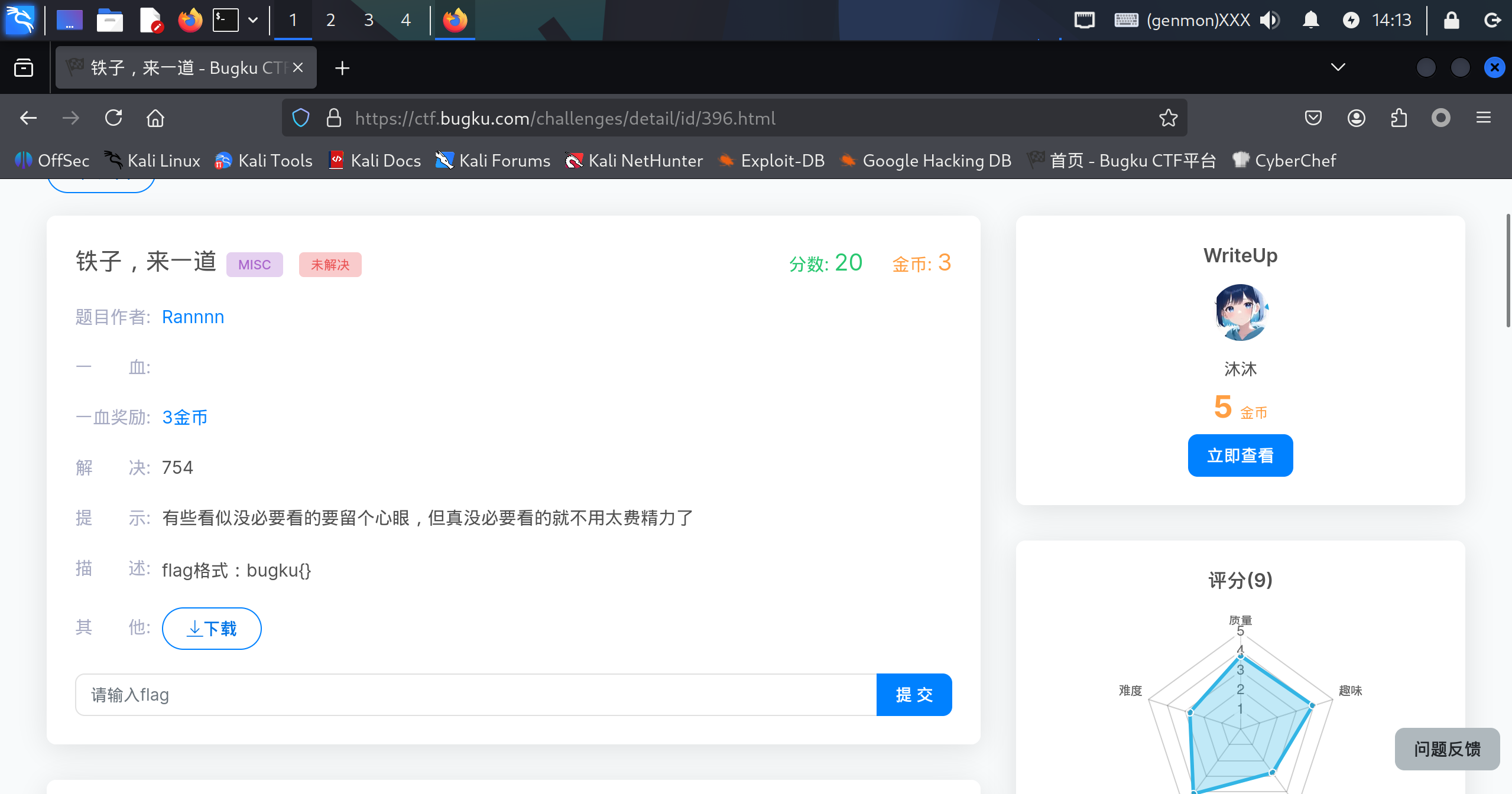

BugKu-MISC-铁子,来一道題目

思路似乎有很多文件,用code打开看看

东西挺多的,其中两个zip文件都是加密的,垃圾桶里面什么都没有,唯一的突破点在wifi密码压缩包上,因为里面是一个jpg文件,可以考虑一下明文攻击,还有一个就是music文件,放到windows下可以打开,听声音发现是摩斯密码,打开音频处理程序audacity,就可以看到大致的摩斯密码

1-. ..-. .-...

BugKu-WEB-好像需要密码题目

思路看了两眼源代码直接上burpsuite爆破

找到flag

Flag1flag{cd101d7a76054b1e3262dfa19b763d7d}

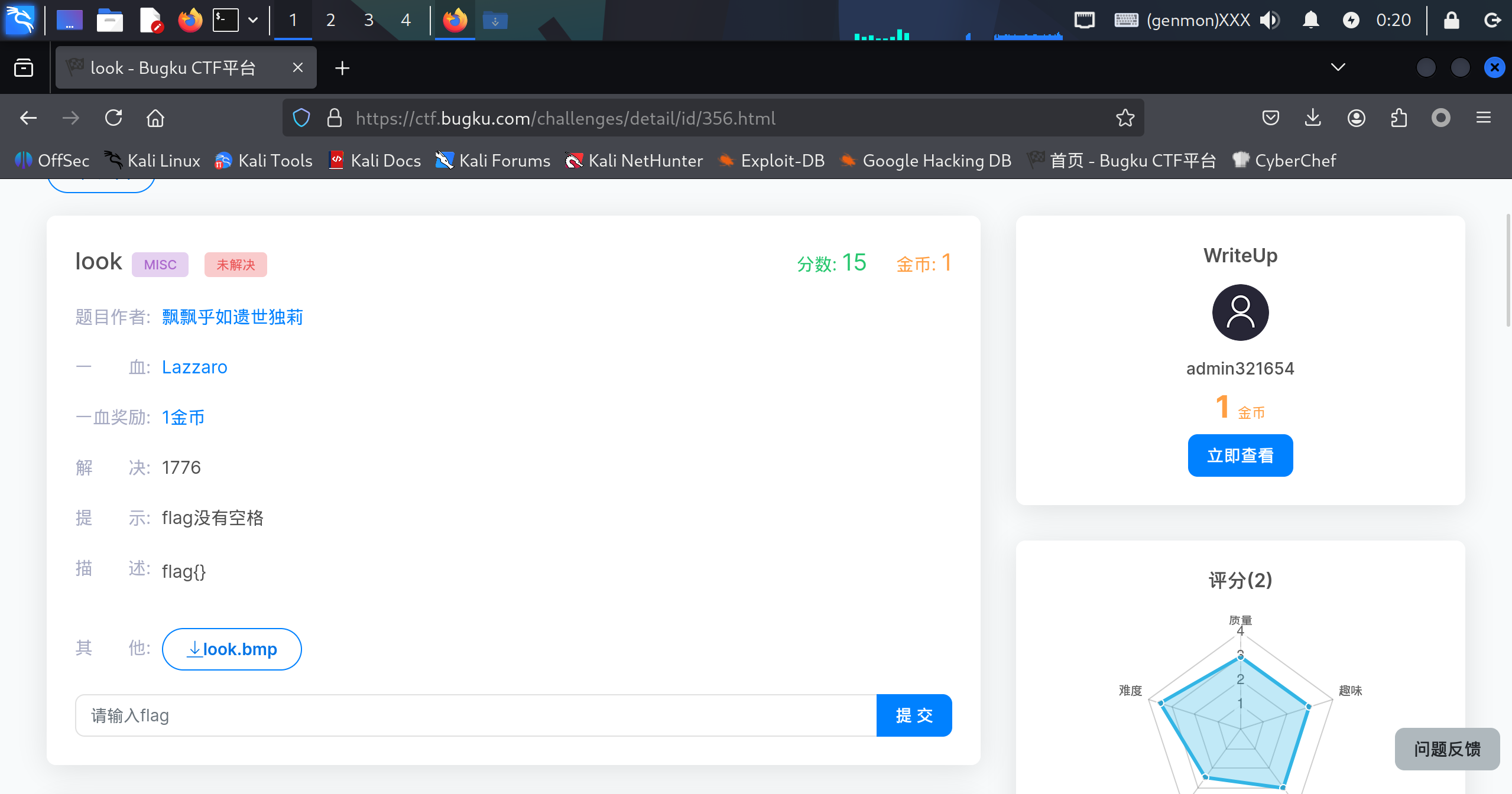

BugKu-MISC-look题目

思路照常丢进010editor看看,发现了zip文件的文件头,果断改后缀名为zip,发现了一张图片

010Editor

思路1这个是一个bmp文件,先尝试修改高,发现没用

再用binwalk查看有没有隐藏文件,发现也没用

看看字符串,发现也没用

看看图片信息,发现...

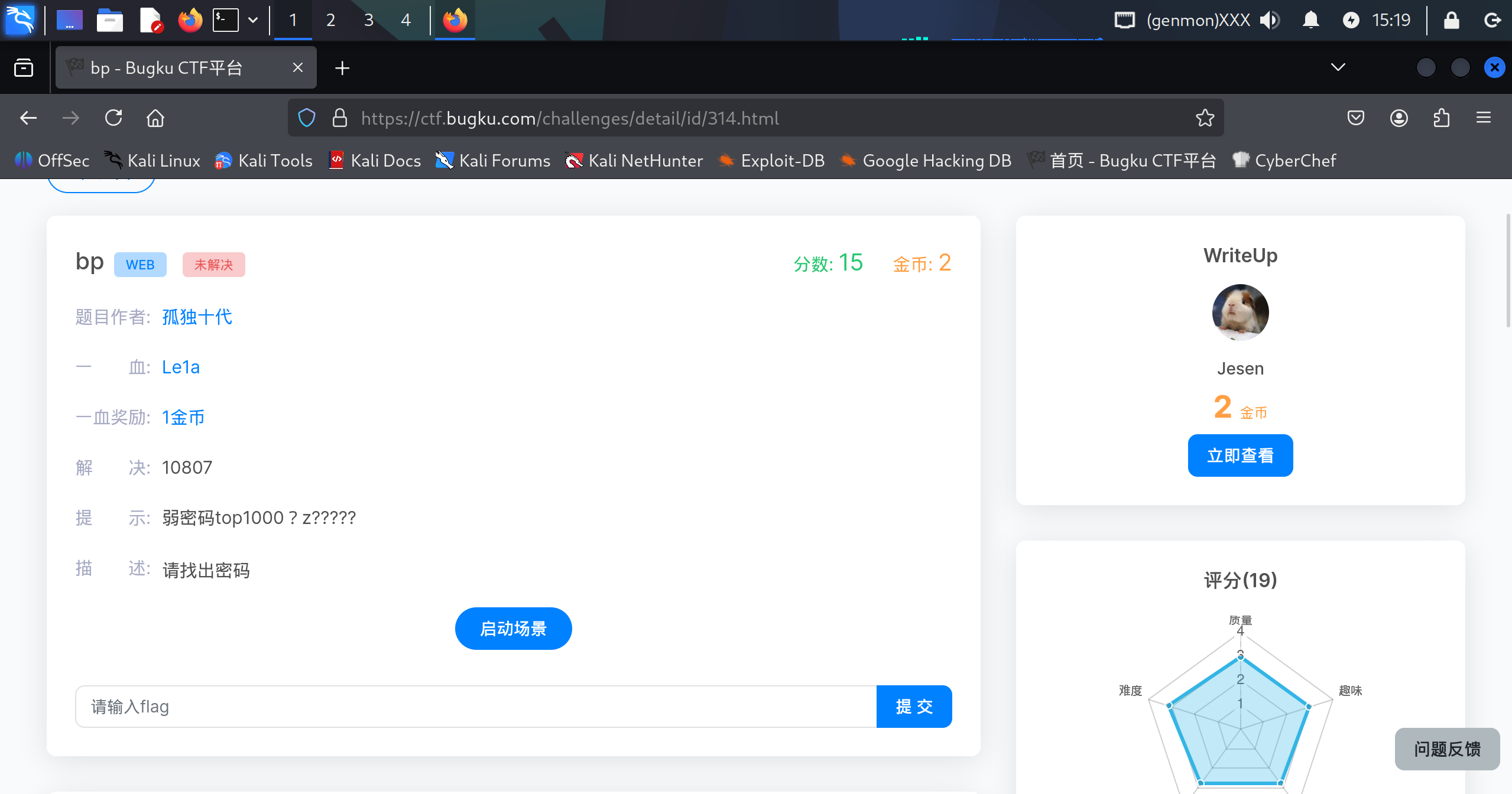

BugKu-WEB-bp题目

思路打开源代码可以检查输入的文件时check.php,传递方式是POST,下面还贴心地说明了复制代码还要改成本地的js文件

打开check.php可以看见有一串检测的语句

12345678var r = {code: 'bugku10000'} if(r.code == 'bugku10000')...

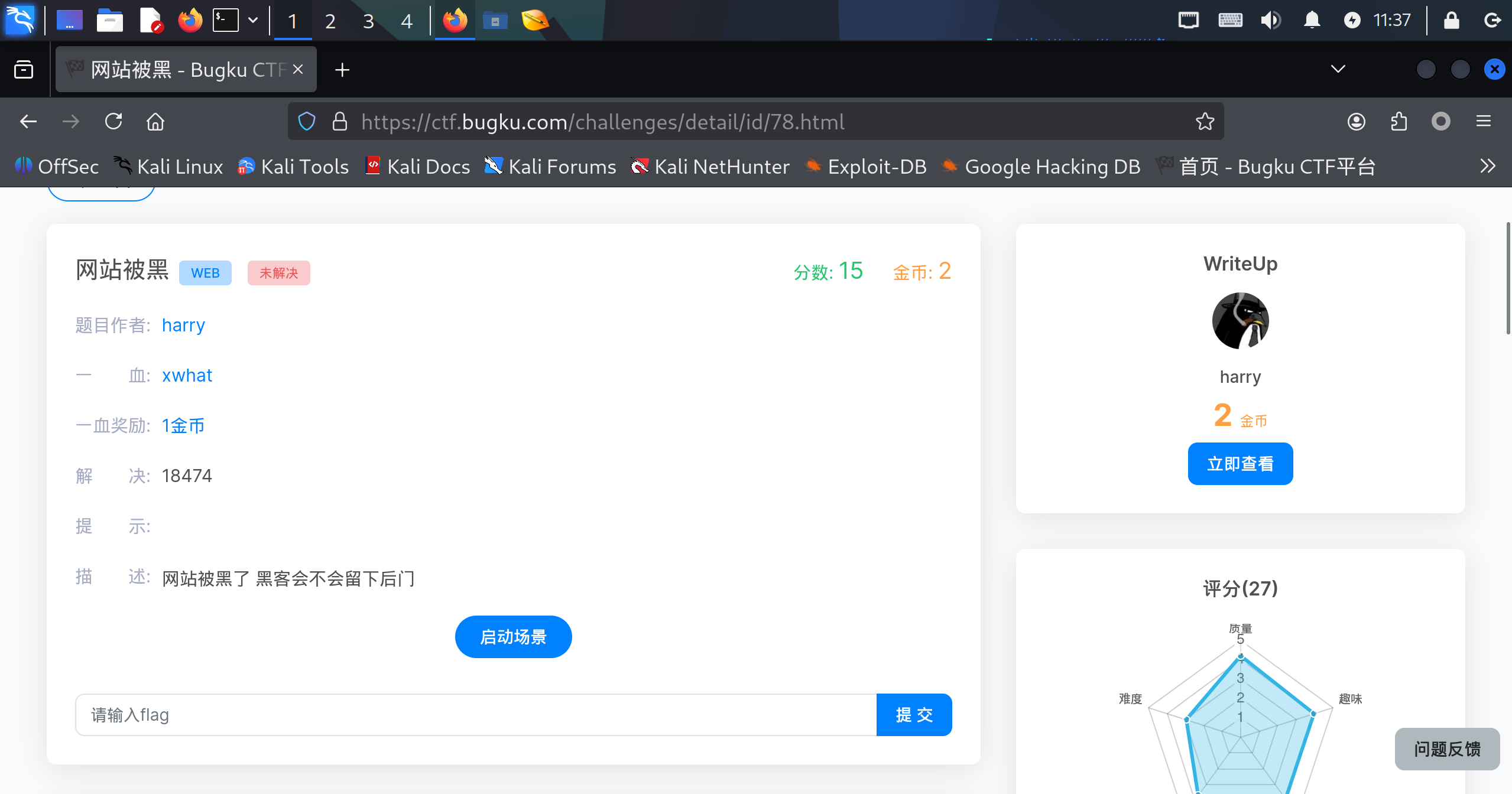

BugKu-WEB-网站被黑题目

思路找了一圈没什么异常的,抓包也没有什么请求,dirsearch查找发现了一个shell.php,提示需要密码

先把代理转到burpsuite,尝试随便输入几个密码,抓到了用POST传递的密码链接,然后开始爆破,得到flag

Burpsuite

Flag1flag�...

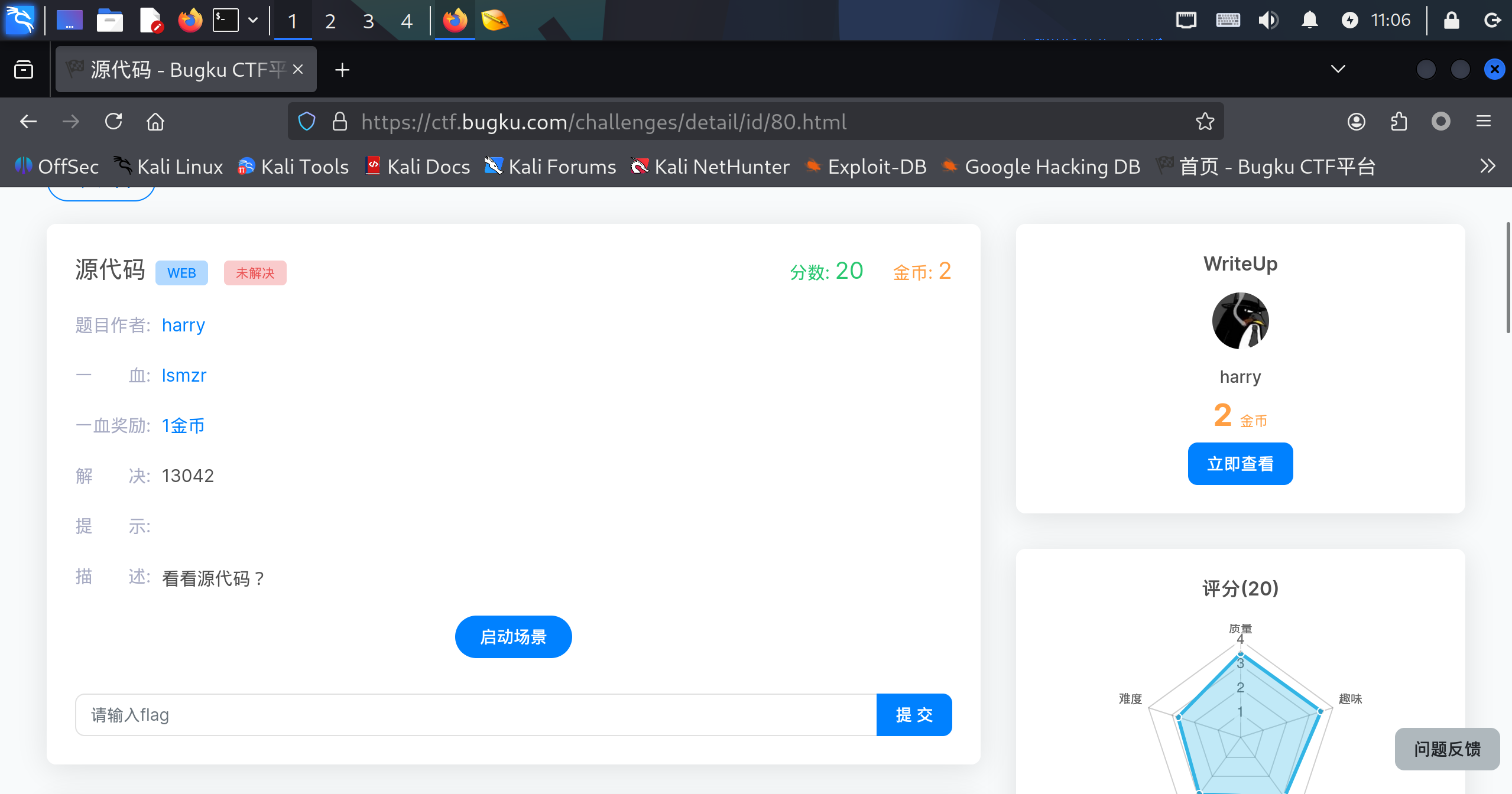

BugKu-WEB-源代码题目

思路题目提示看源代码,看源代码,发现传递方式是POST,而且有一段编码,也有一段脚本,考察代码审计

12345<script>var p1 = '%66%75%6e%63%74%69%6f%6e%20%63%68%65%63%6b%53%75%62%6d%69%74%28%29%7b%76%61%72%20%61%3d%64%6f%63%...

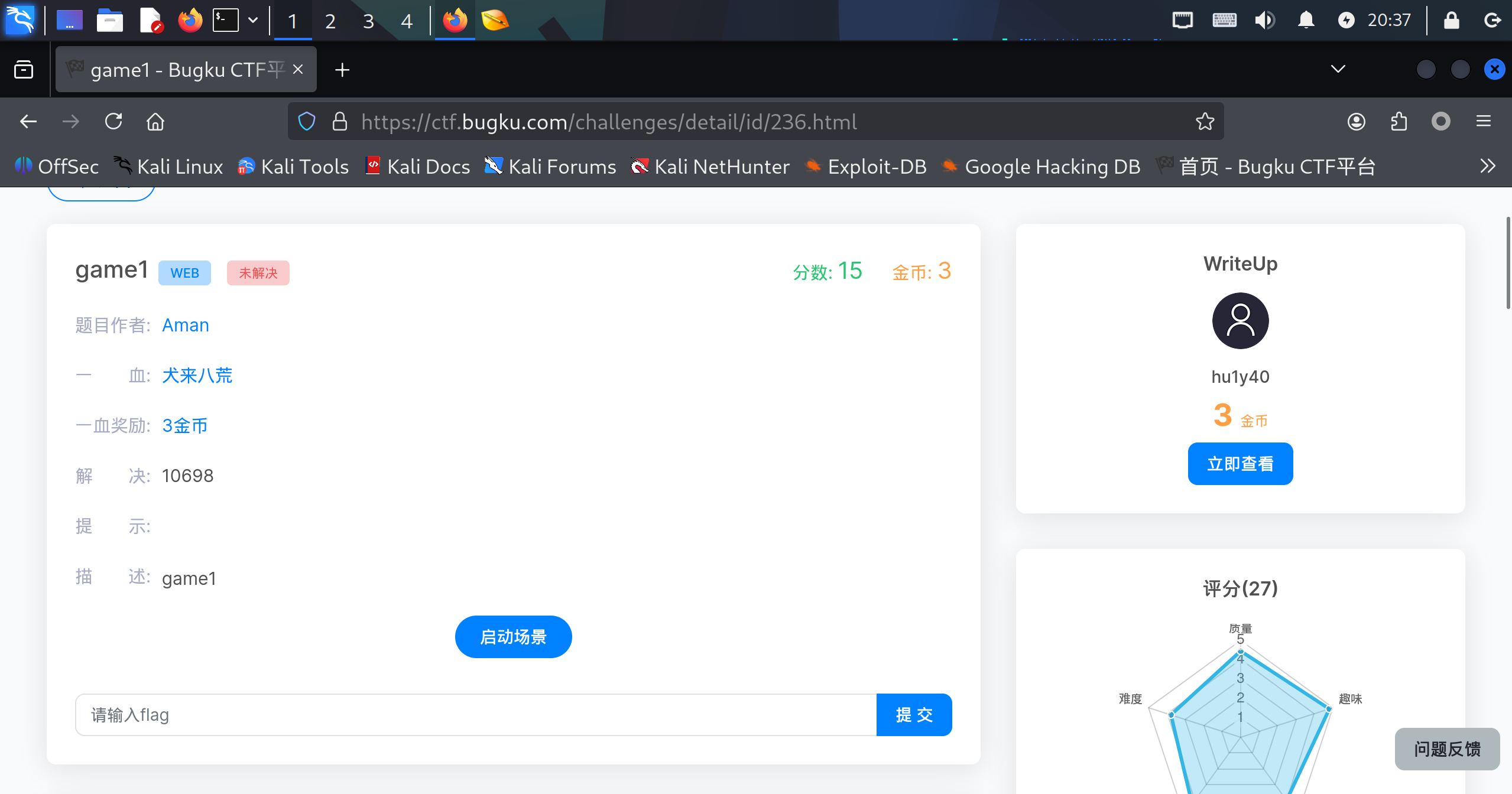

BugKu-WEB-game1题目

思路打开发现是个小游戏,先开个代理,把包发往burpsuite,发现游戏结束后,出现了一个score.php的GET方法来传递分数

1GET /score.php?score=50&ip=183.236.147.22&sign=zMNTA=== HTTP/1.1

BurpSuite

...