BugKu-MISC-USB流量截取题目

思路可以先参考一下资料

大致看了一下数据的Leftover Capture Data,全是八个字节的,可以确认是键盘usb数据无疑了,使用tshark命令提取数据

1tshark -r usb.pcap -T fields -e usb.capdata | sed '/^\s*$/d' > usbdata.txt

注:-...

BugKu-MISC-ping题目

思路用wireshark打开,发现前面几个数据包有内容部分的ASCII码最后面组成了flag,并且后面的数据包还带上了{,估计就是flag拆开丢进了数据包内,拼起来得到flag

Flag1flag{dc76a1eee6e3822877ed627e0a04ab4a}

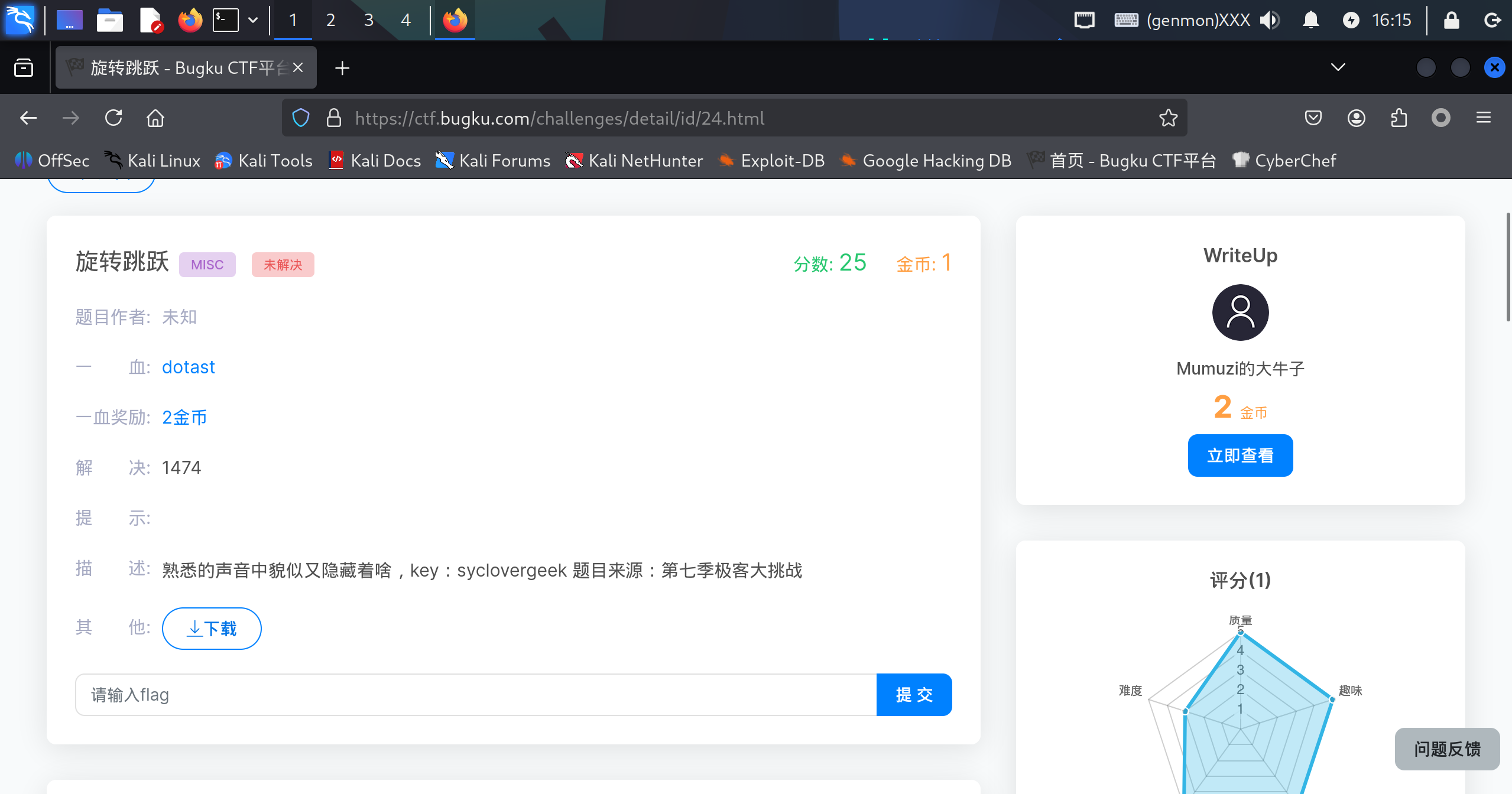

BugKu-MISC-旋转跳跃题目

思路打开之后是一段音频,某段熟悉的bgm。。。但是题目给了我们一条信息:key:syclovergeek,直接利用mp3stego解码得到flag

Flag1SYC{Mp3_B15b1uBiu_W0W}

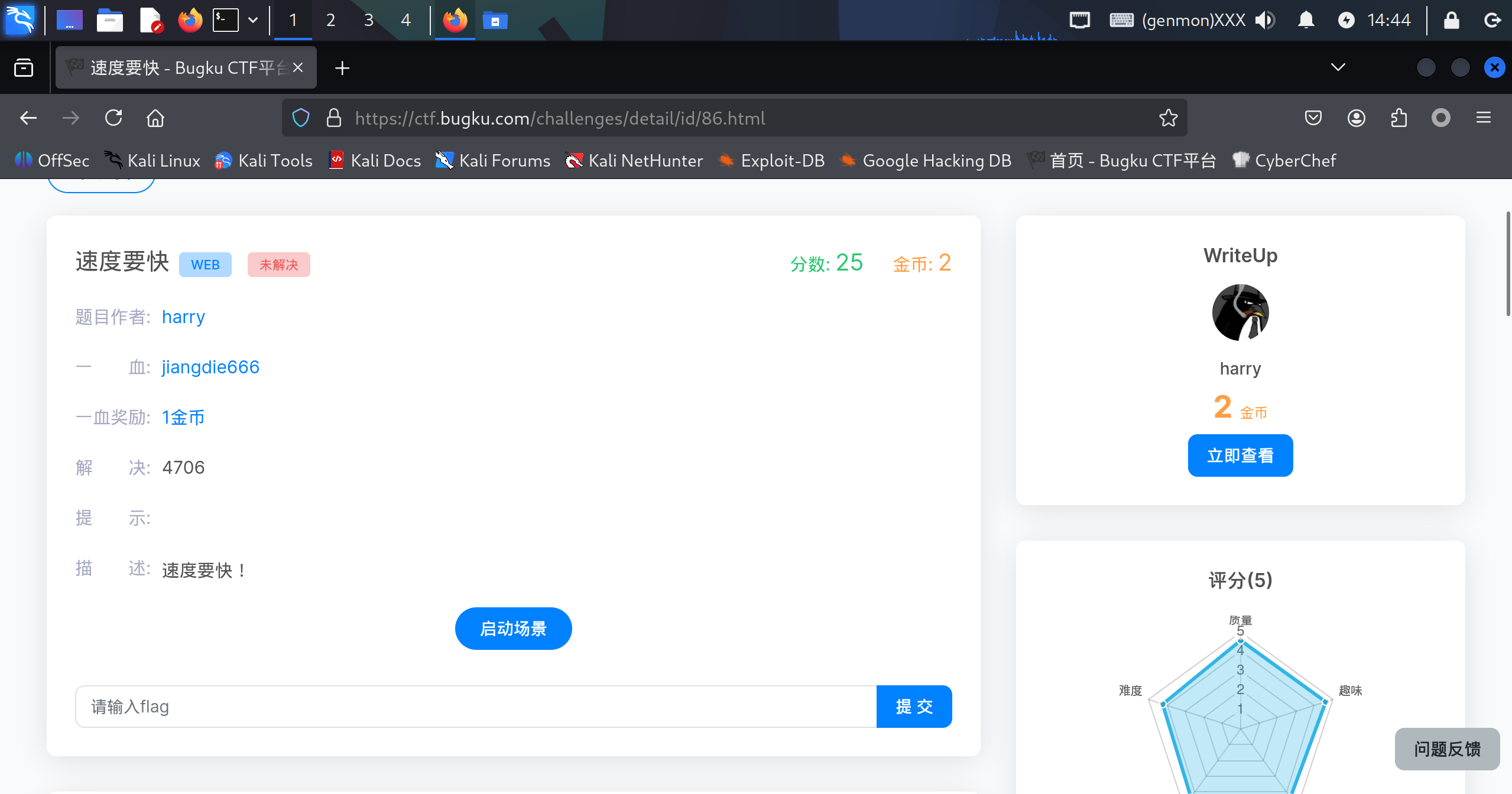

BugKu-WEB-速度要快题目

思路打开f12看到这么一句话: OK ,now you have to post the margin what you find

抓包看看,果然在响应头发现了些东西

1flag: 6LeR55qE6L+Y5LiN6ZSZ77yM57uZ5L2gZmxhZ+WQpzogTWpJd01UQXk=

用赛博大厨解码发现有点奇怪

最后是一串数字,但是题目又说吧...

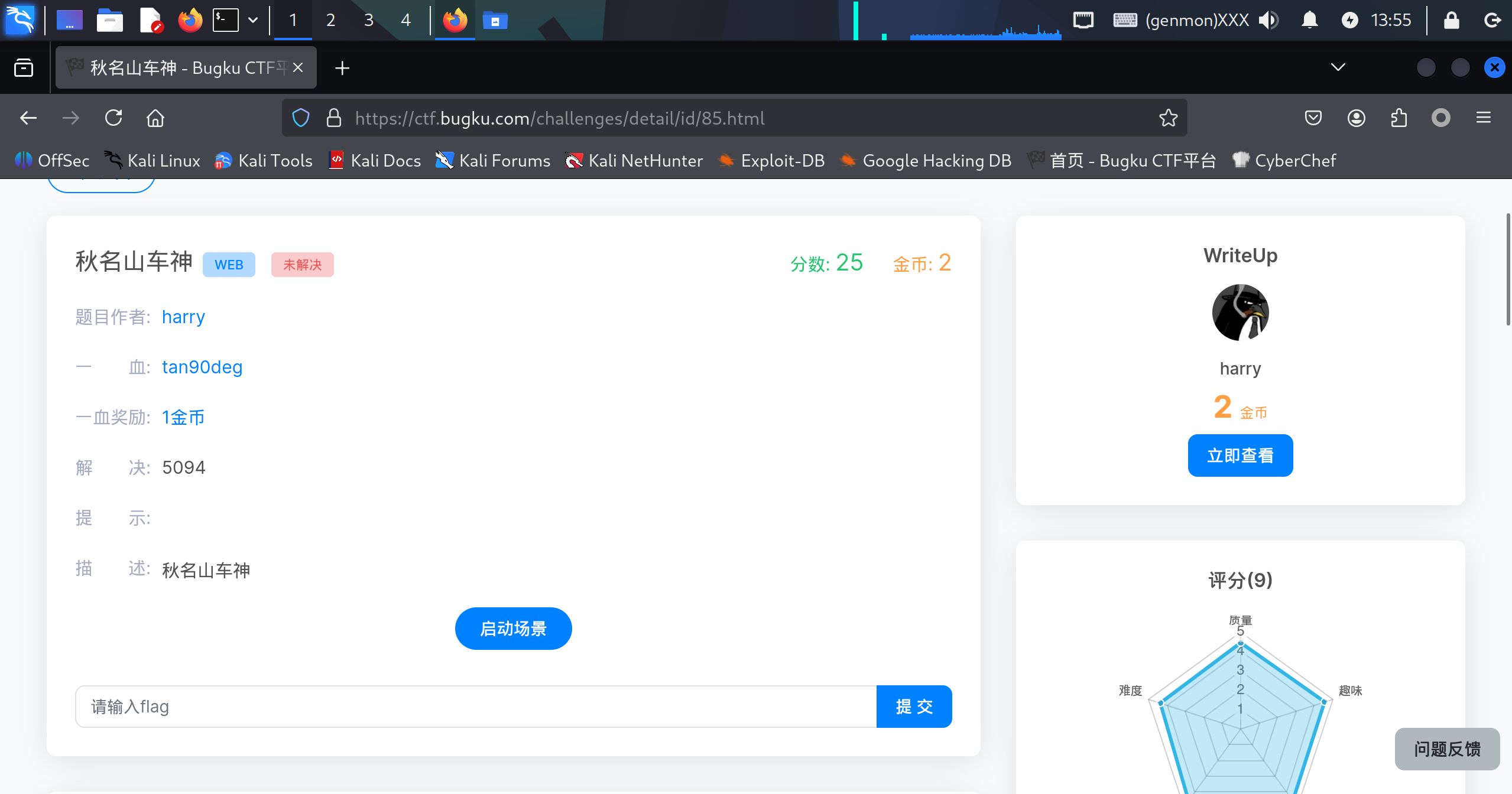

BugKu-WEB-秋名山车神题目

思路可以看到每次刷新题目的数字都会不同,但是如果在两秒内再刷新就会提示Give me value post about,可以猜测值是通过POST方式传递的,先试试burpsuite抓包,发现怎么样都不行,大概率两秒的计时是在服务器本地算的,只能跑个脚本

ps:看了评论区思路只有写py脚本之类的,奈何本人目前还没开始学python,学的java不涉及这一块...

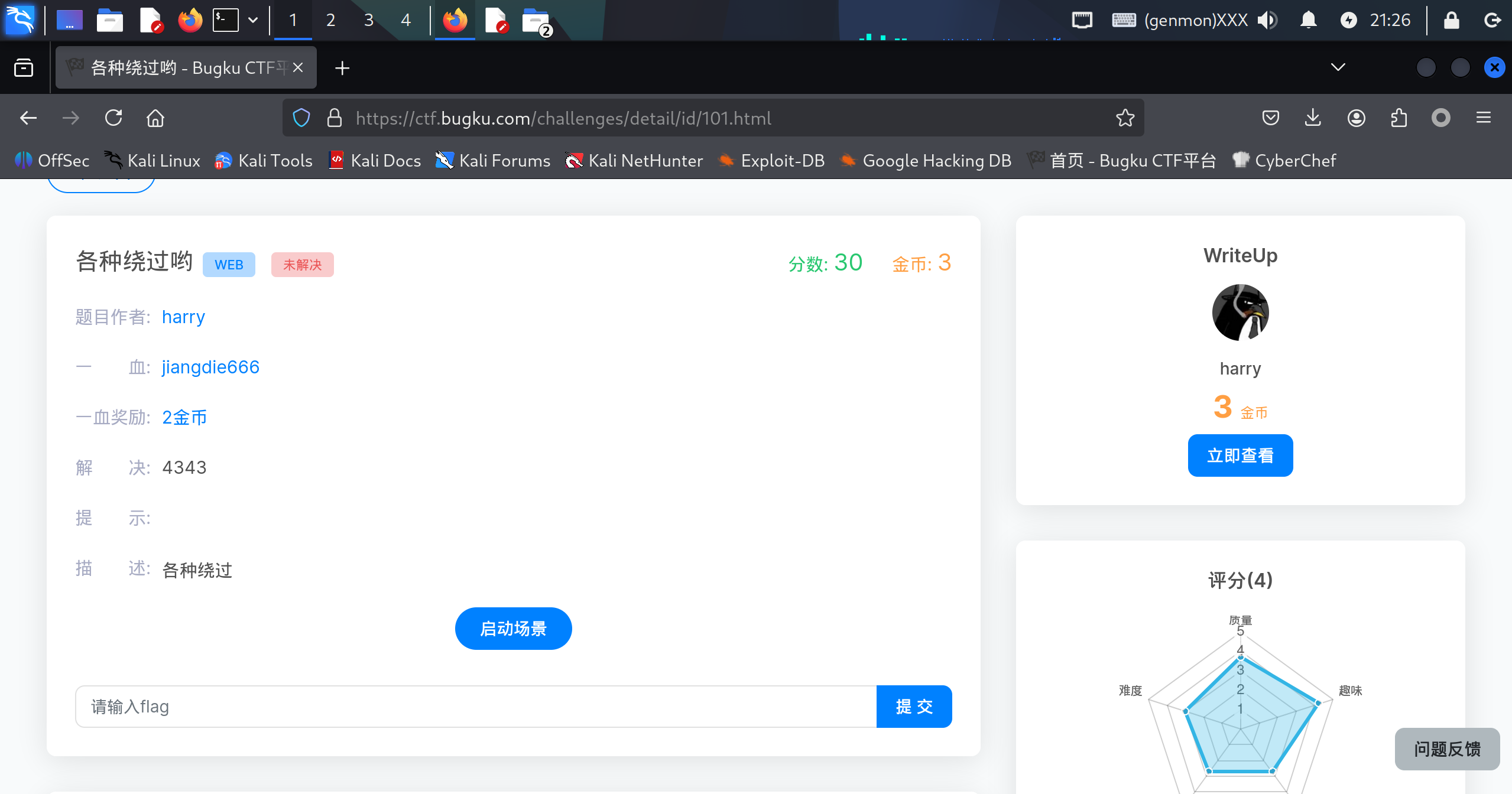

BugKu-WEB-各种绕过哟题目

思路先看了一眼f12,没什么大问题,开始代码审计

12345678910111213141516171819<?phphighlight_file('flag.php');$_GET['id'] = urldecode($_GET['id']);$flag = 'flag{...

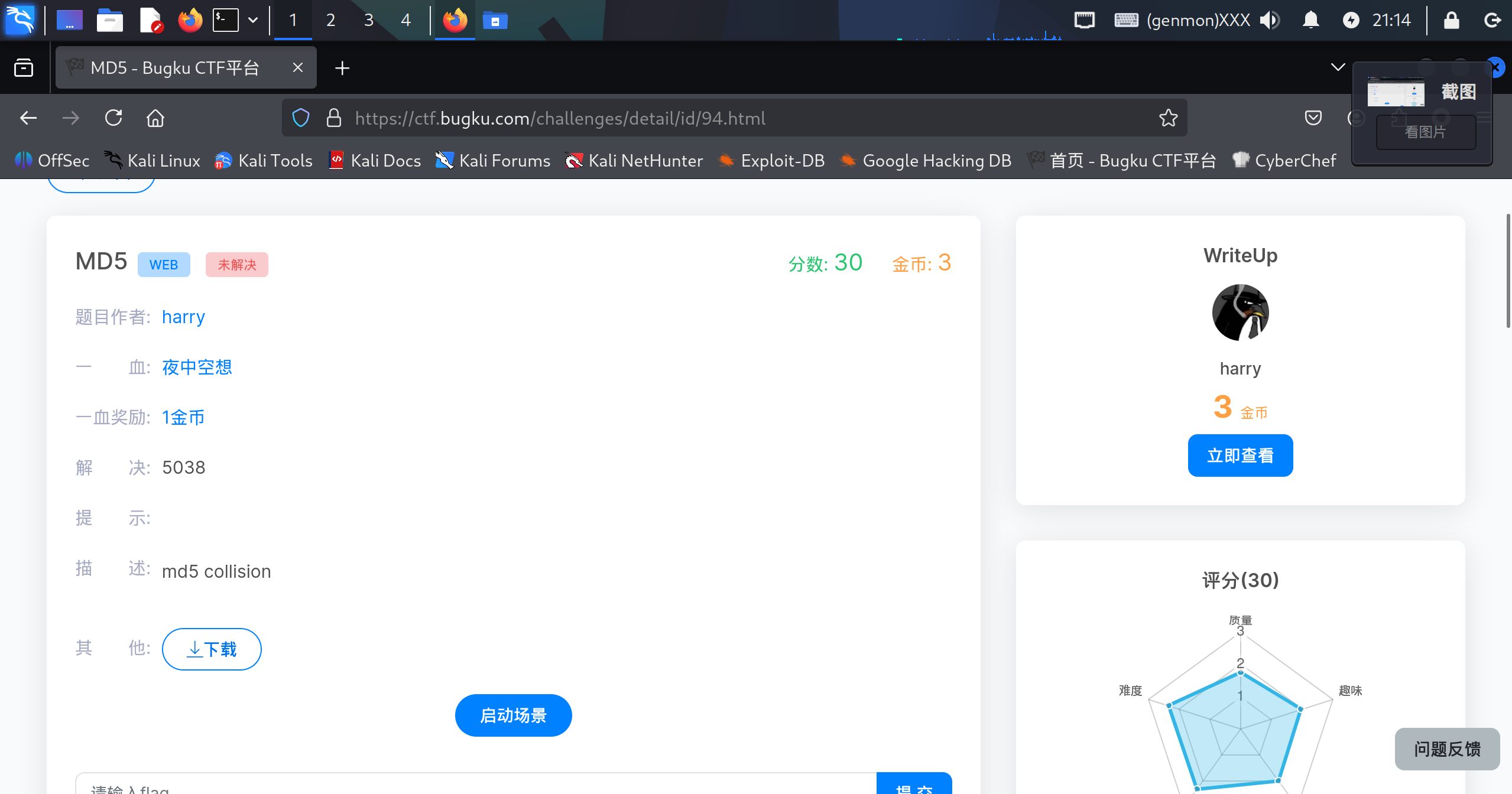

BugKu-WEB-MD5题目

打开f12看网页没多大问题,接下来就分析文本中的php代码

12345678910111213$md51 = md5('QNKCDZO');$a = @$_GET['a'];$md52 = @md5($a);if(isset($a)){ if ($a != 'QNKCDZO' &...

BugKu-WEB-前女友题目

思路打开f12,看到一个code.txt打开之后是php代码

123456789101112<?phpif(isset($_GET['v1']) && isset($_GET['v2']) && isset($_GET['v3'])){ $v1 ...

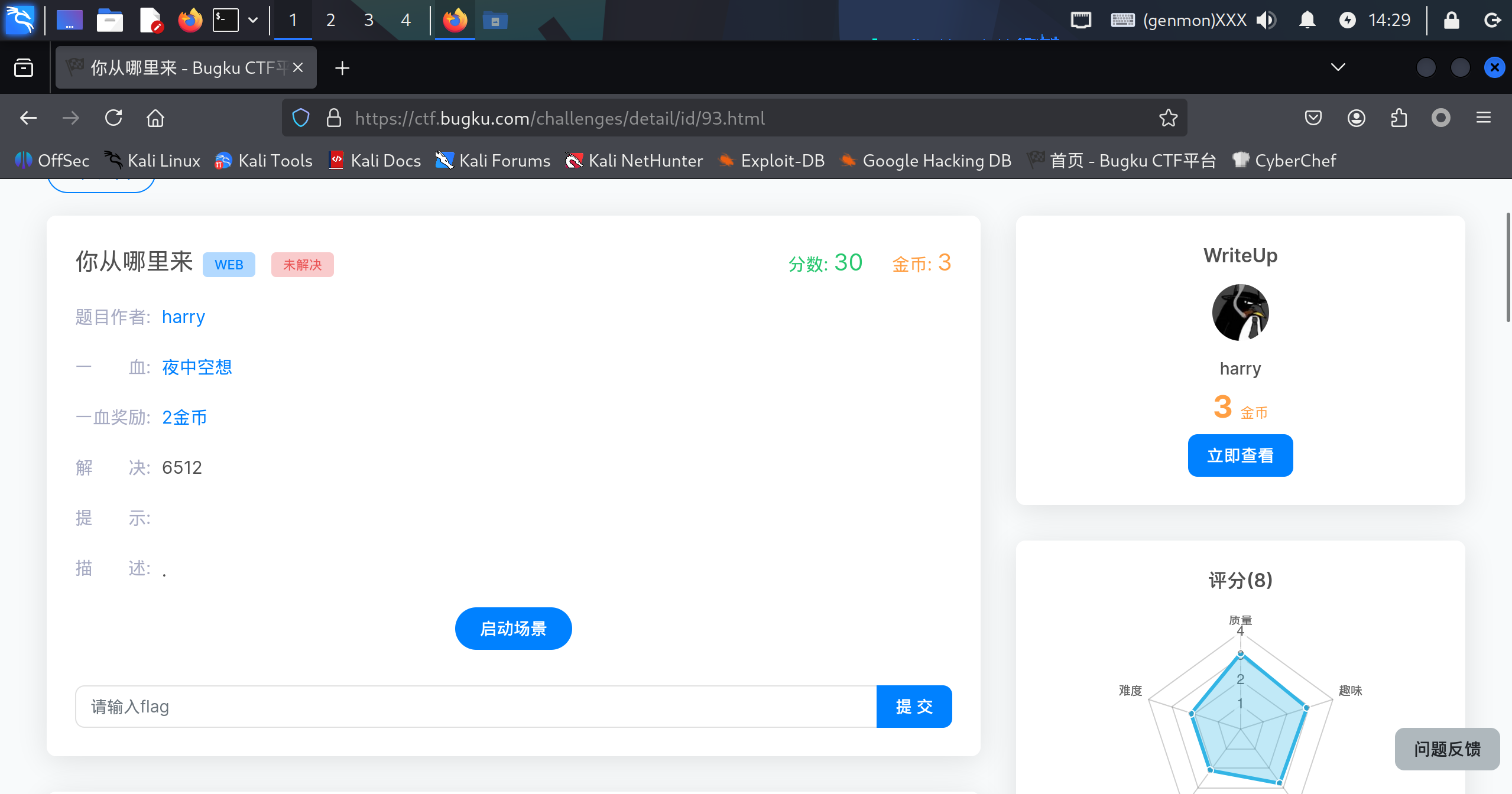

BugKu-WEB-你从哪里来题目

思路题目和网页内容都提示我们要改请求头的Referer,让网页认为我们是从google来的,直接用burpsuite抓包,然后在请求头上加上下面这一句,直接得到flag

1Referer: https://www.google.com

\

我一开始也是用XXF,还是评论区大神讲得好:https://www.yuque.com/u21437924/ap9...

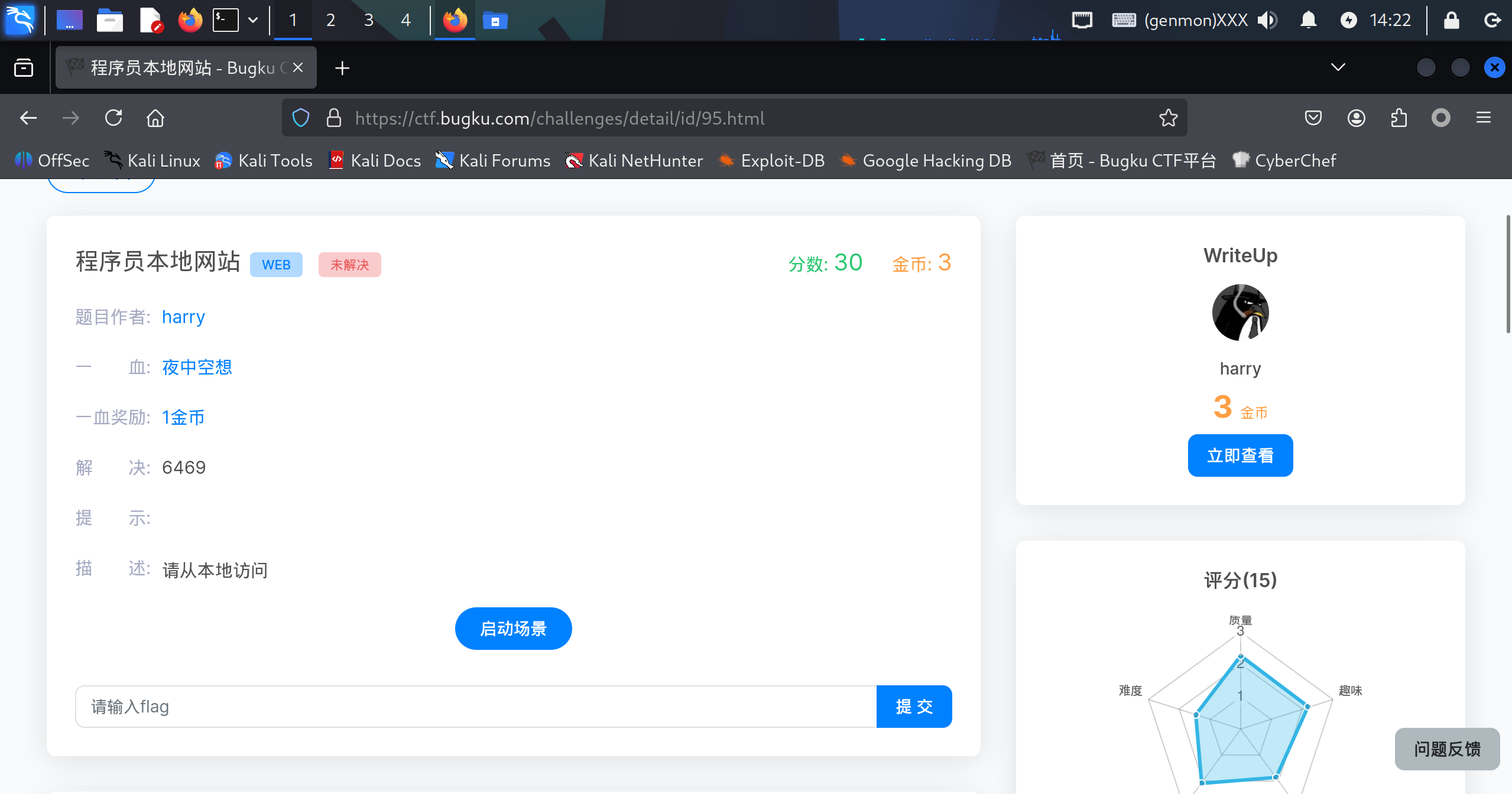

BugKu-WEB-程序员本地网站题目

思路直接使用hackbar把xff改成本地127.0.0.1就行了

就这题要三个币?

Flag1flag{231aee4bc0131fac43907ed6cda510cf}