BugKu-WEB-本地管理员

BugKu-WEB-本地管理员

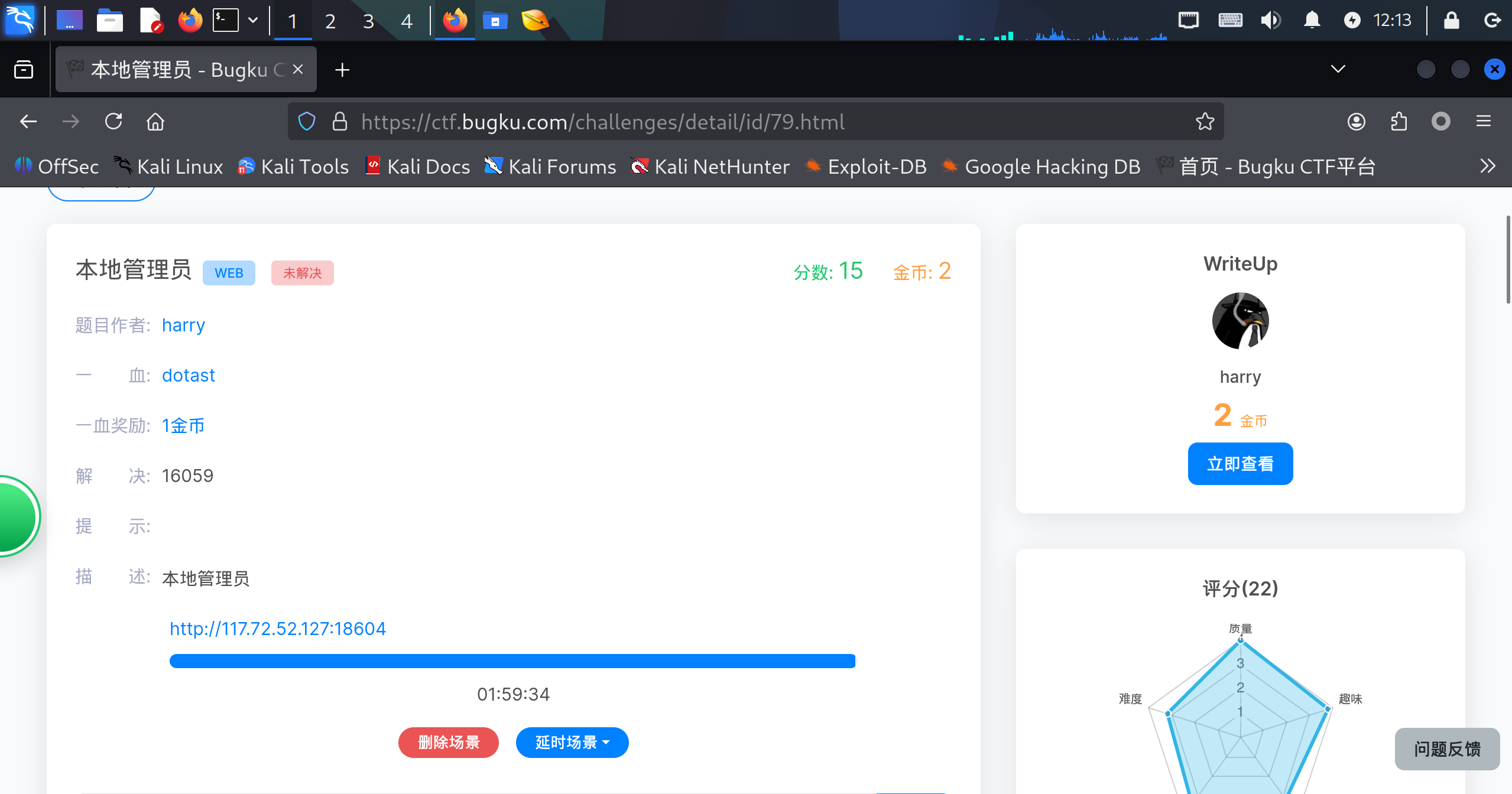

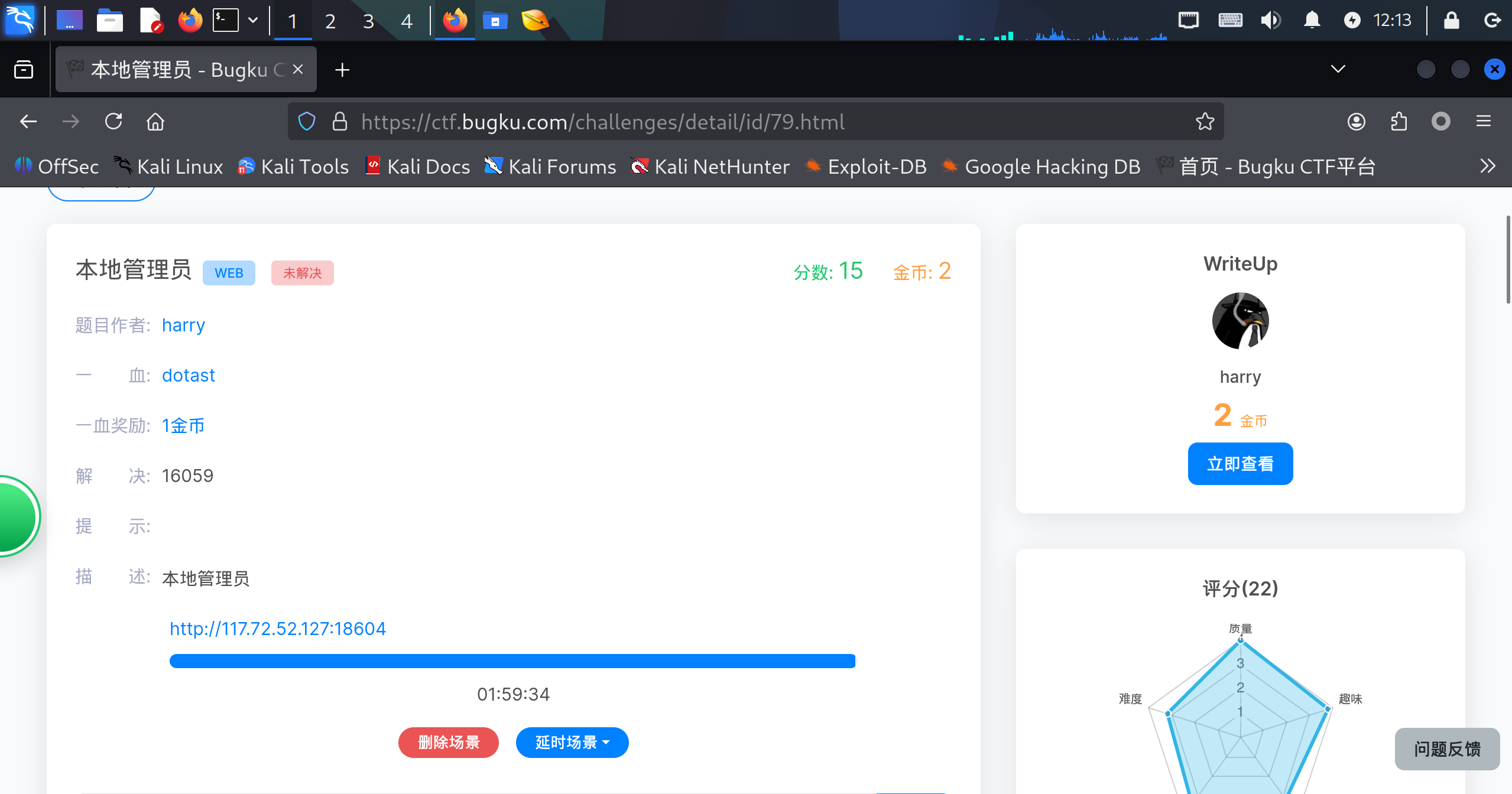

题目

思路

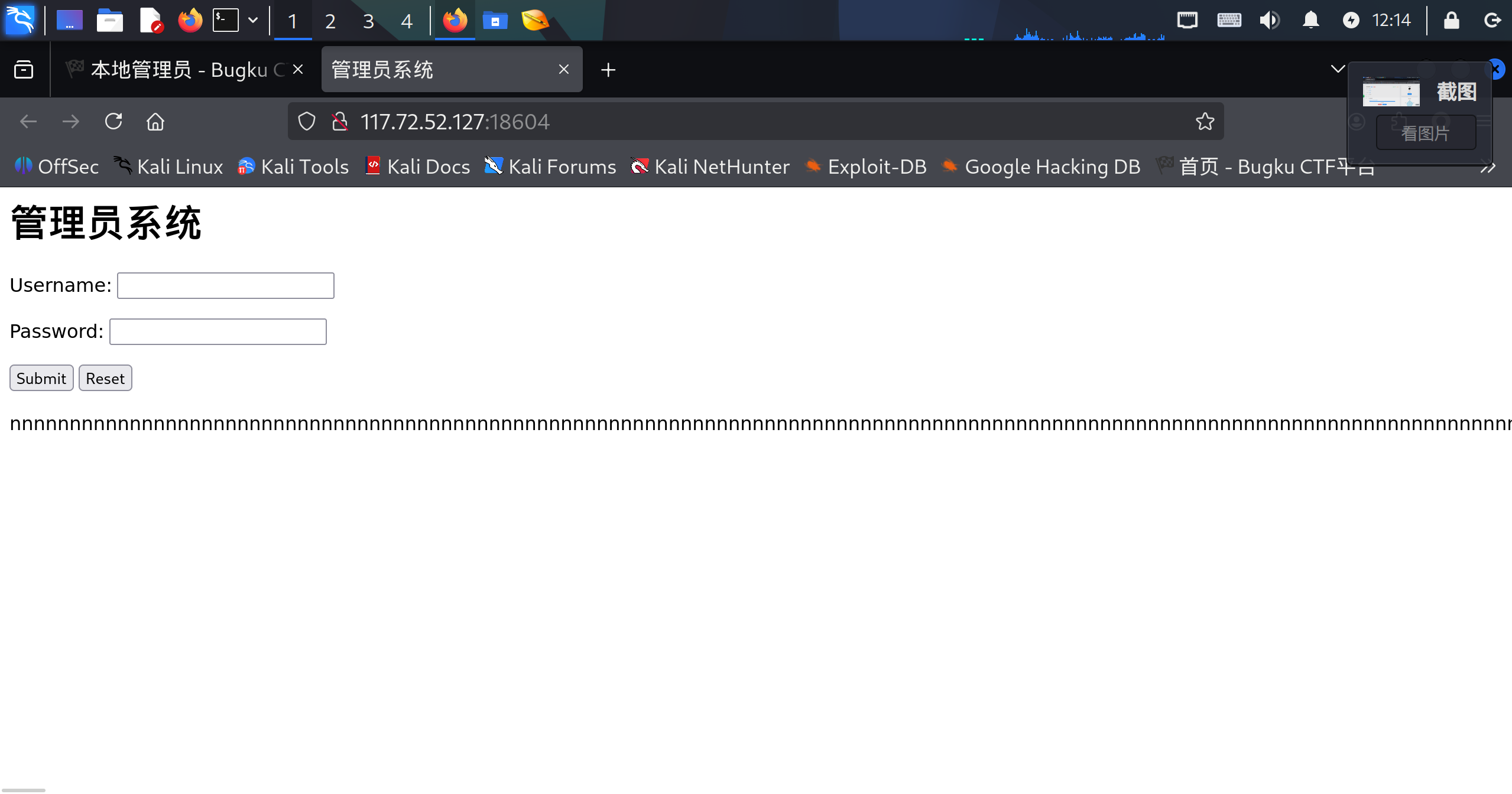

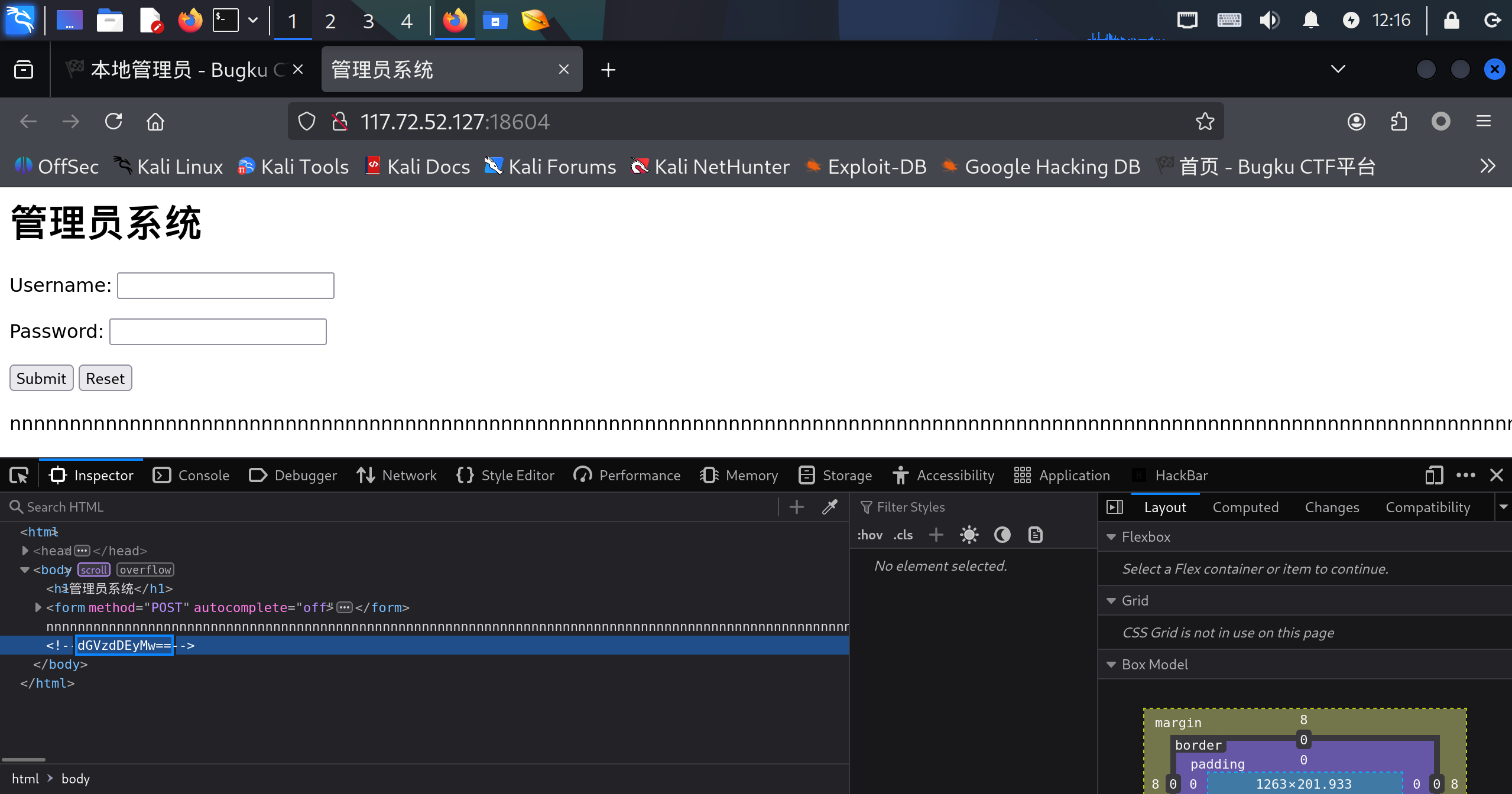

一上来就看到下面有一长串n,打开f12发现果然有端倪

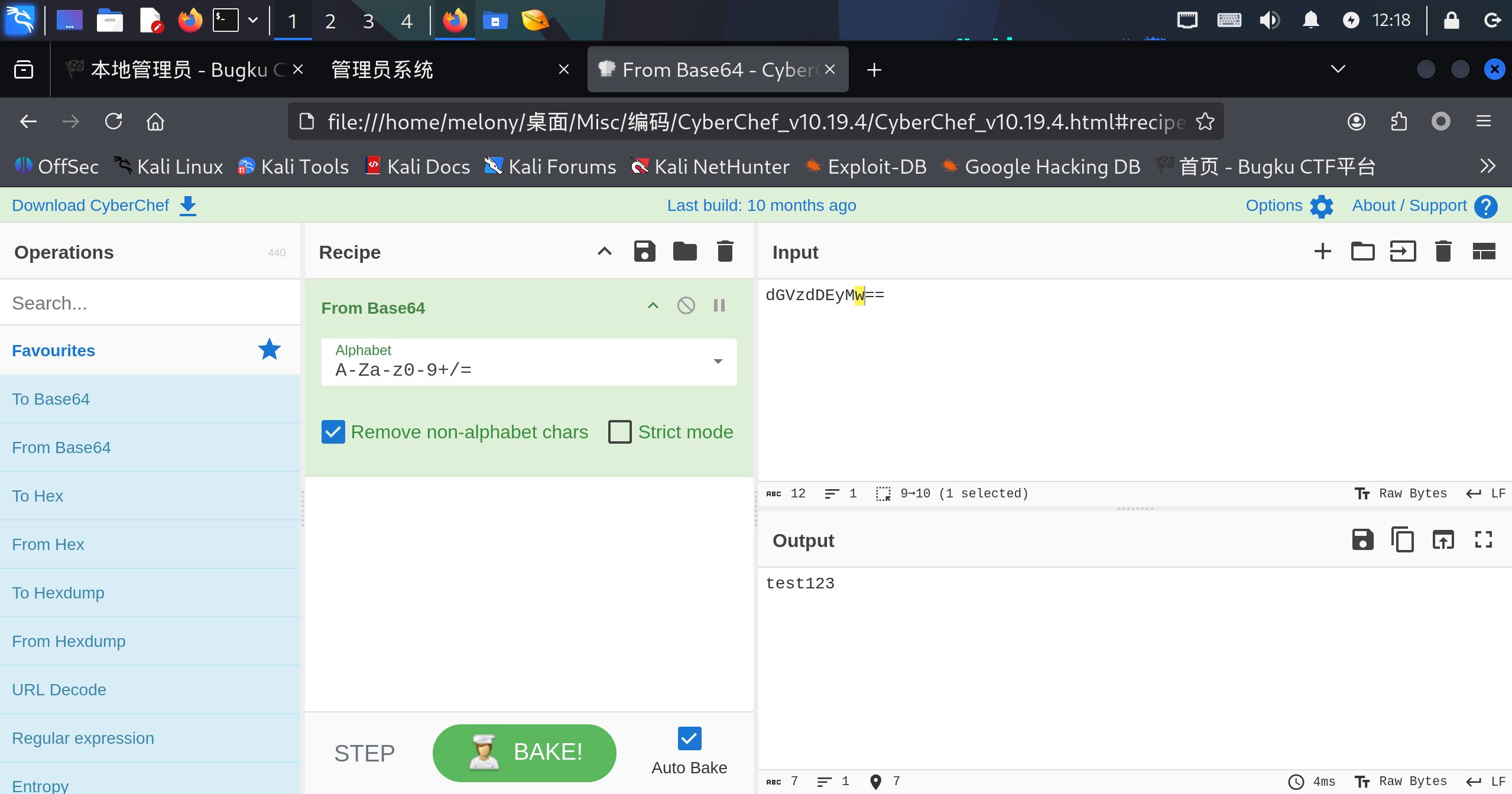

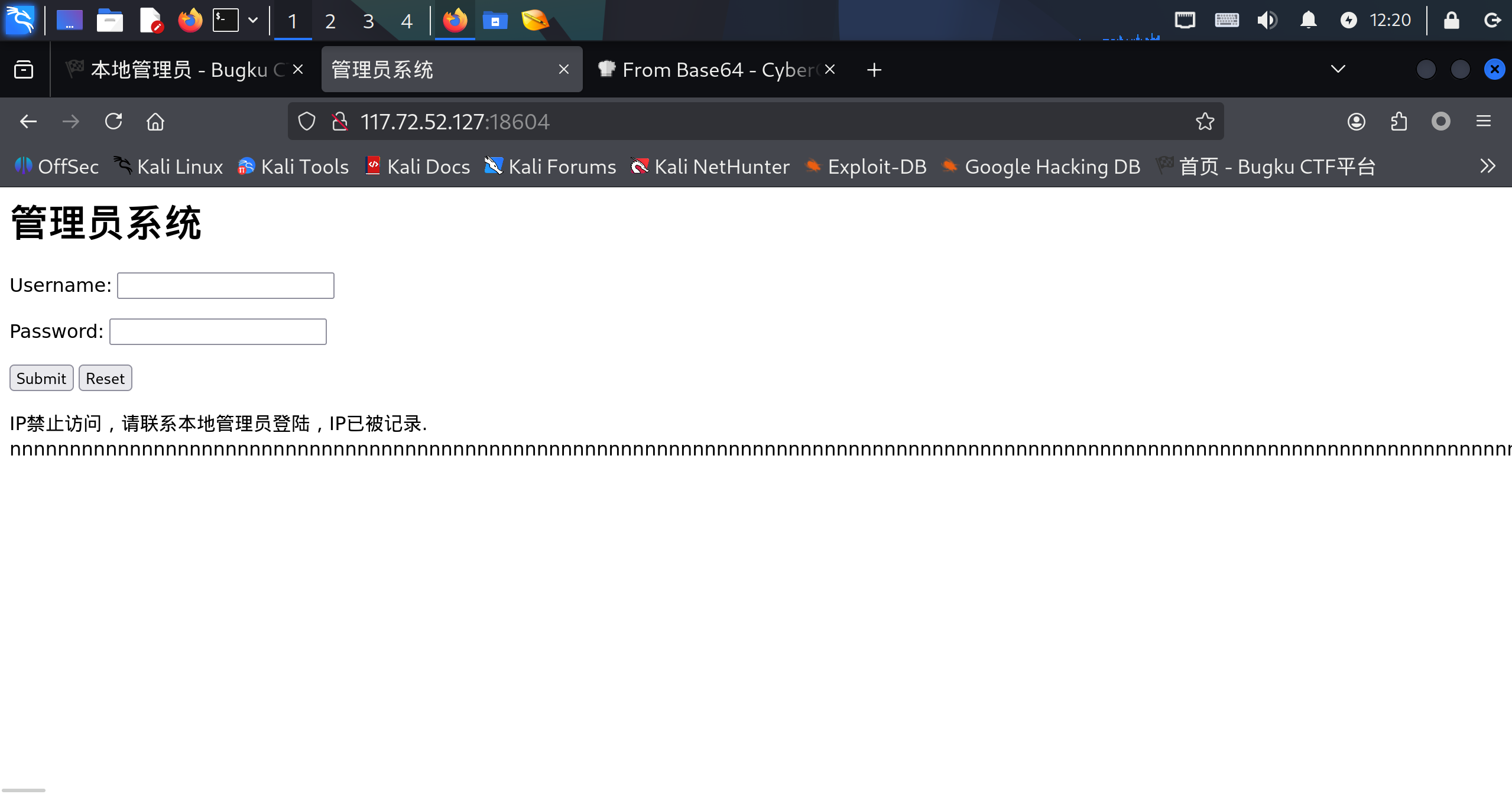

一眼丁真是base64,丢给赛博大厨看看,发现是一个普通的字符串test123,但是联想到这个和题目是不是有关系,比如说密码之类的,尝试使用username=admin,password=test123但是发现不行,但是题目名字有提示,说是本地管理员

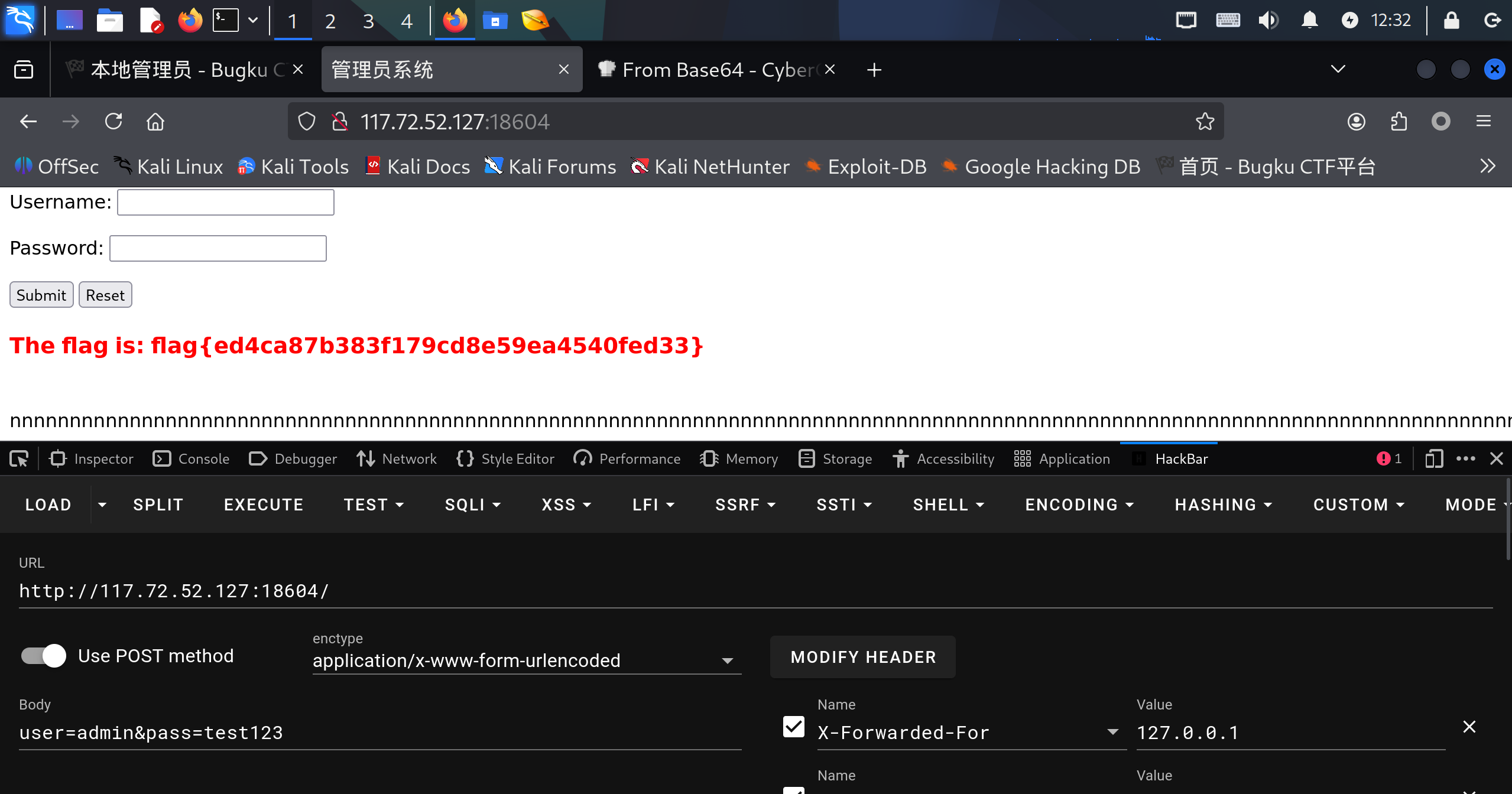

既然说是本地管理员,那么可以猜想是不是改请求头,打开hackbar,把请求头类型从host改成xff(X-Forwarded-For),并把ip改成127.0.0.1,这样就可以伪造服务器读取的xff,认为请求来源于原服务器,再次传递上面的post数据,得到flag

Flag

1 | flag{ed4ca87b383f179cd8e59ea4540fed33} |

- 标题: BugKu-WEB-本地管理员

- 作者: Mel0ny

- 创建于 : 2025-08-31 12:12:24

- 更新于 : 2025-08-31 12:46:16

- 链接: https://mel0nyrame.github.io/2025/08/31/BugKu-WEB-本地管理员/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论